автордың кітабын онлайн тегін оқу Безопасность операционных систем. Часть 1. RAID, восстановление файлов, metasploit

Безопасность операционных систем

Часть 1. RAID, восстановление файлов, metasploit

12+

Оглавление

- Безопасность операционных систем

- Введение

- Программная реализация RAID-массивов

- Аппаратная реализация RAID-массивов

- Восстановление данных

- 1 Хранение информации

- 1.1 Структура хранения информации на жестком диске

- 1.2 Файловая система

- 1.2.1 Файловая система NTFS

- 1.2.2 Файловая система FAT32

- 2 Удаление и восстановление файлов

- 2.1 Удаление и восстановление файлов в NTFS

- 2.2 Удаление и восстановление файлов в FAT32

- 3 Тестирование различного ПО для восстановления файлов

- 3.1 Подготовка файлов и носителя для тестирования ПО

- 3.2 Recuva

- 3.3 R-Studio

- 3.4 7-Data Recovery Suite

- 3.5 R.saver

- 3.6 WinHex

- 4 Надежное удаление данных

- 4.1 ПО для надежного удаления данных Privazer

- 4.2 ПО для надежного удаления данных Eraser

- Metasploit

- 1 Начало работы с Metasploit

- 2 Metasploit RDP Vulnerability

- 3 Троянская программа

- 4 Уязвимость «MS08—067»

- 5 Уязвимость «CVE-2010-3765»

- 1 Сбор информации об удаленном компьютере

- 2 Работа с межсетевым экраном

- 2.1 Атака Сканирование портов

- 2.2 Блокировка доступа к серверу для Internet Explorer

- 2.3 Отрезать защищаемый компьютер от сети

- 3 Политика паролей учетных записей в Active Directory

- 4 Аудит событий в Active Directory

- 5 Ограничение входа на компьютеры с помощью групповых политик

- 4 Ограничение доступа к компьютерам из сети

- Заключение

Введение

Охватить все технлогии в рамках одной книги не представляется авторам возможным, поэтому совместно было принято решение использовать эволюционный подход к описанию технлогий.

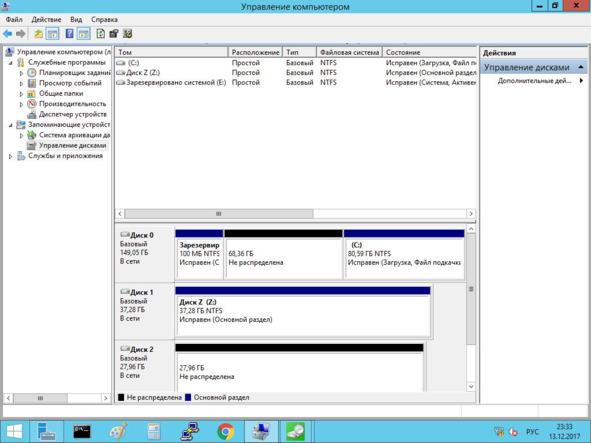

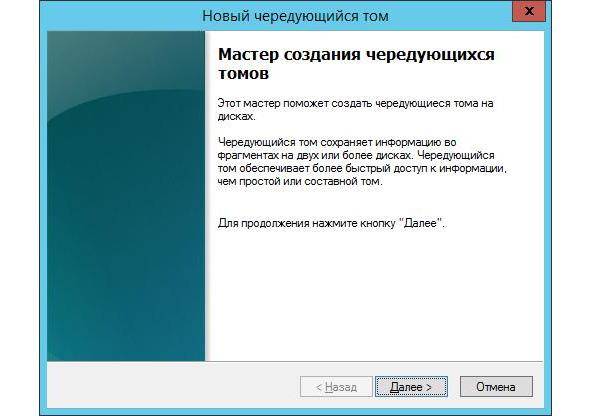

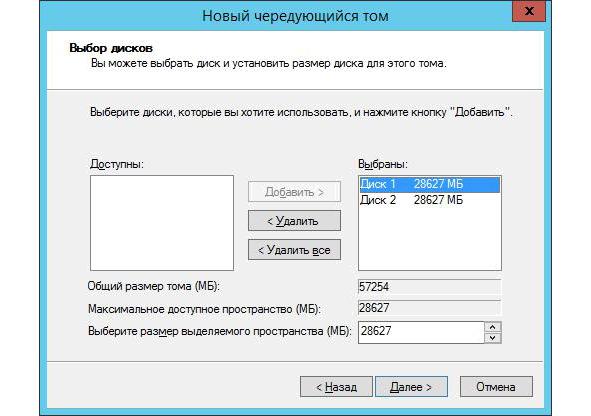

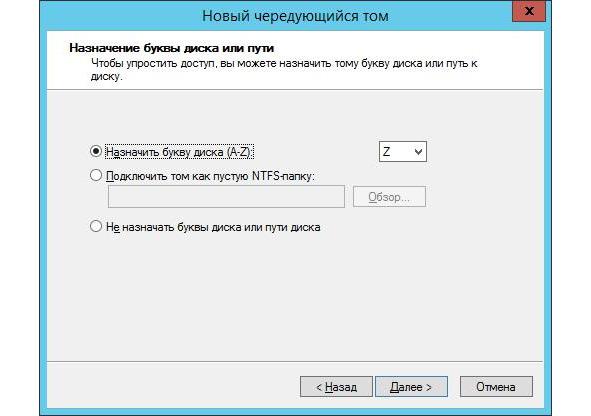

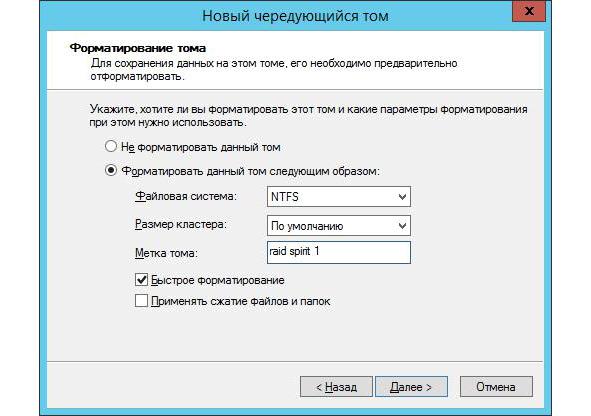

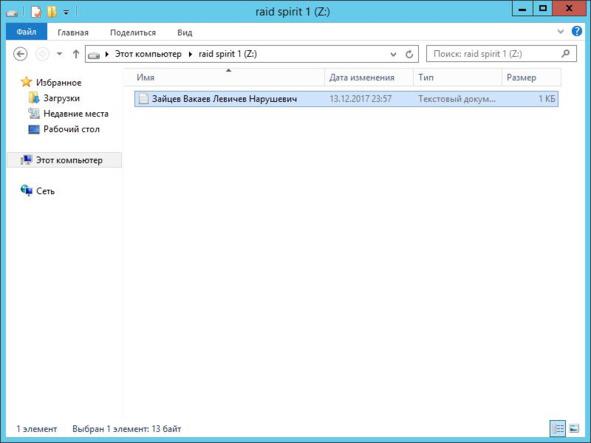

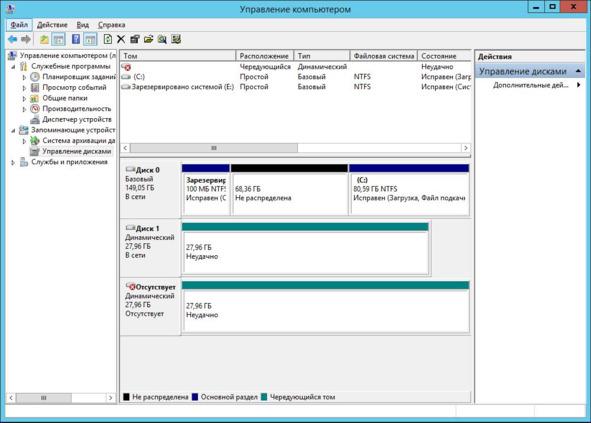

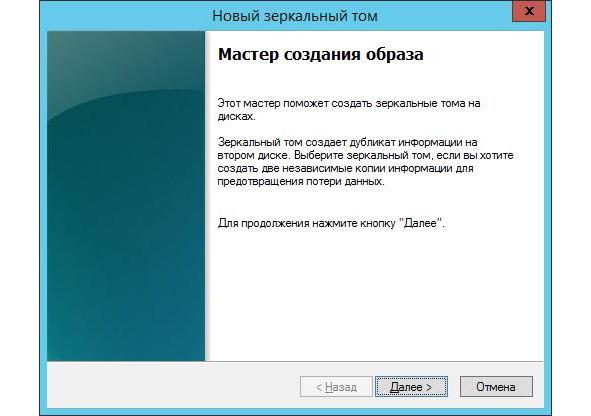

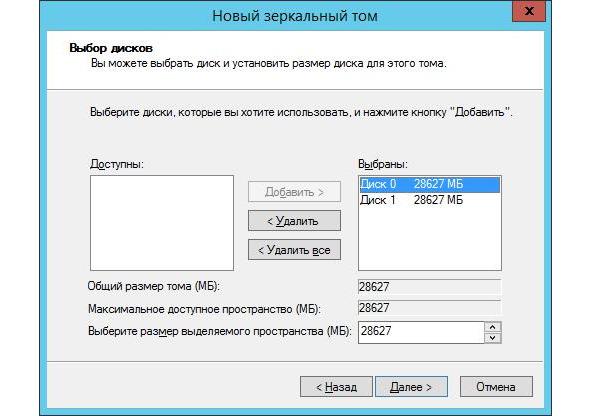

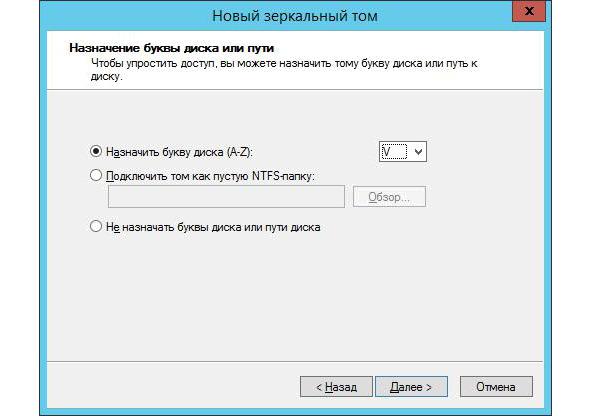

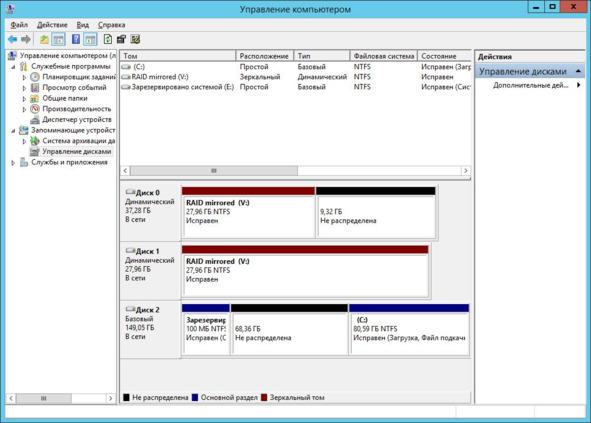

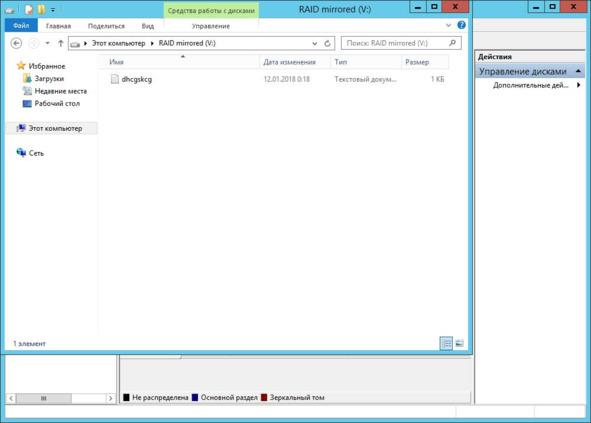

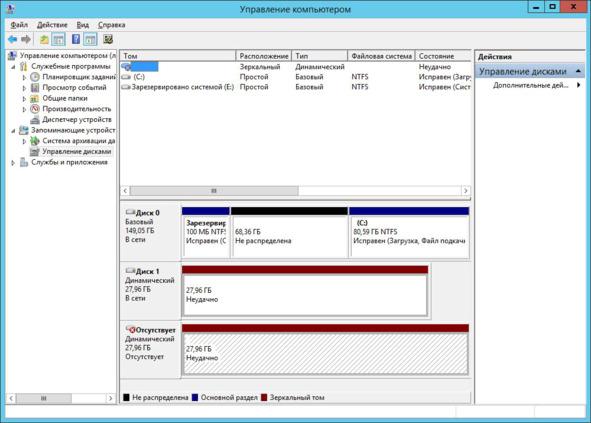

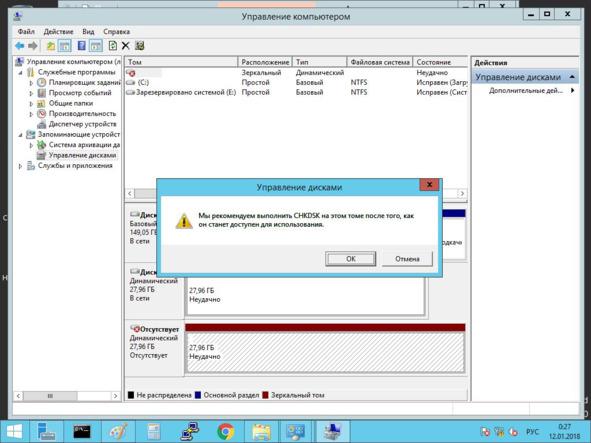

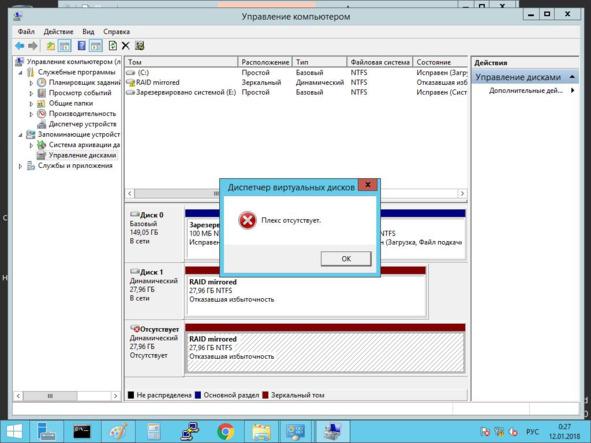

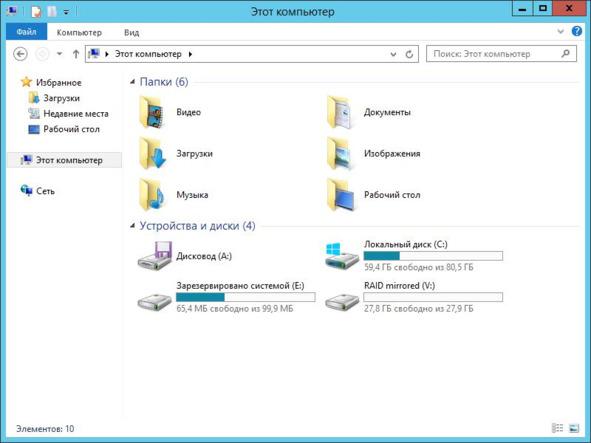

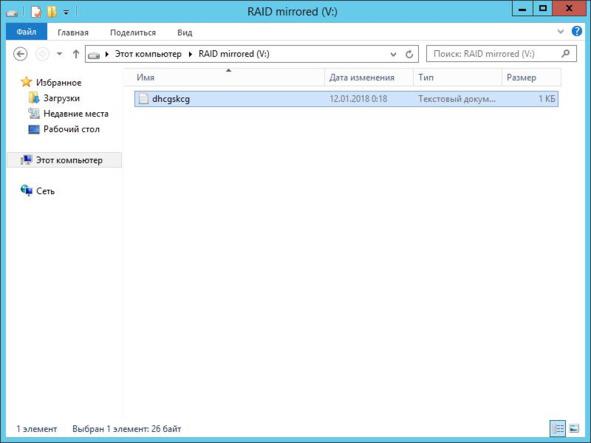

Программная реализация RAID-массивов