Введение

Овладение информационными технологиями сложный и трудоемкий процесс требующий постоянного совершенствования и самообразования. Не сложно сказать, что это известно, но признаться в непонимании или неосведомленности гораздо сложнее. Данная работа не претендует на всеобъемлющий труд по операционным системам как скажем работа Таненбаума, но с практической точки зрения может быть полезна широкому кругу специалистов не только по информационной безопасности, но и it специалистам.

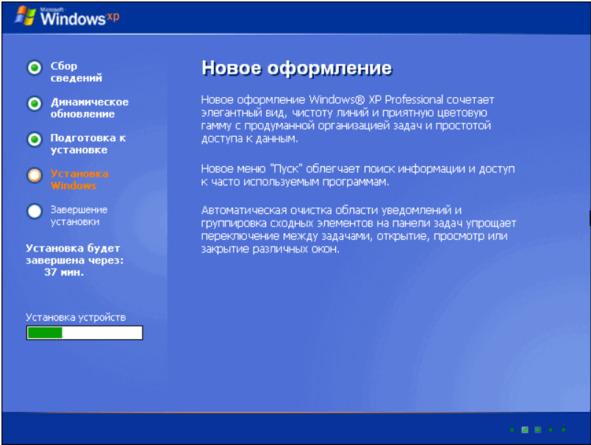

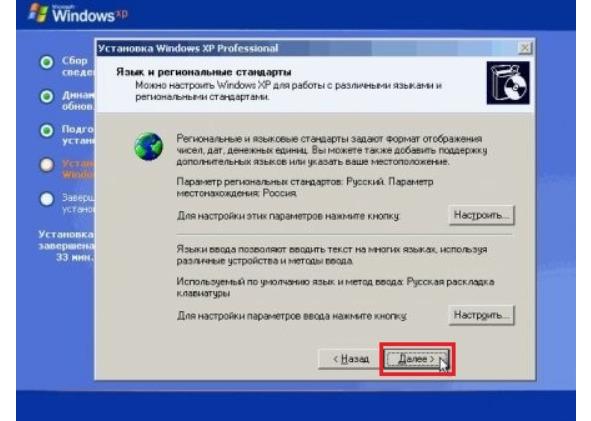

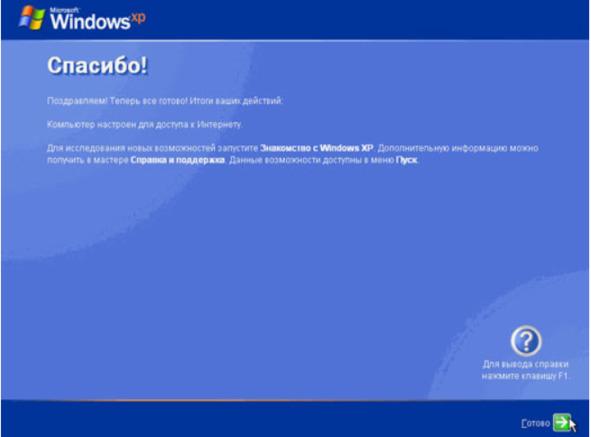

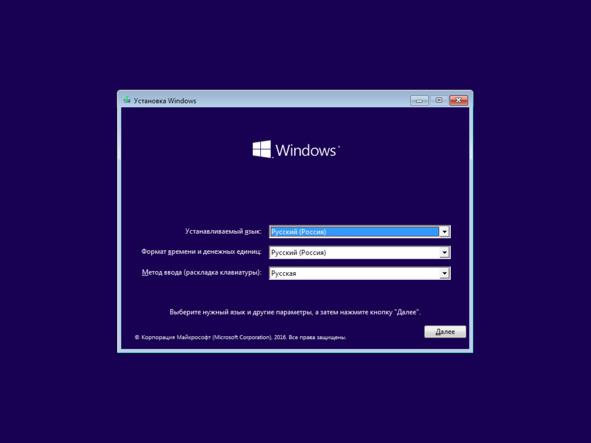

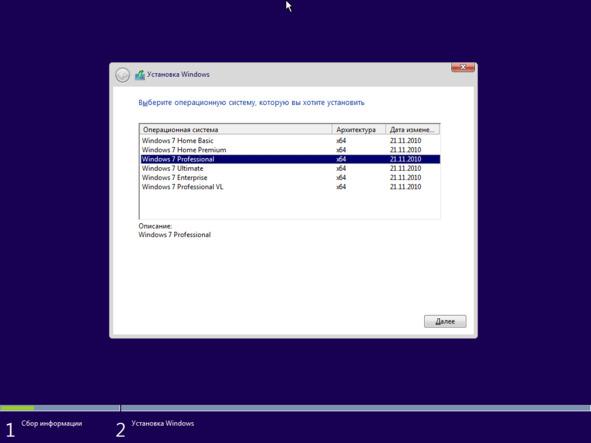

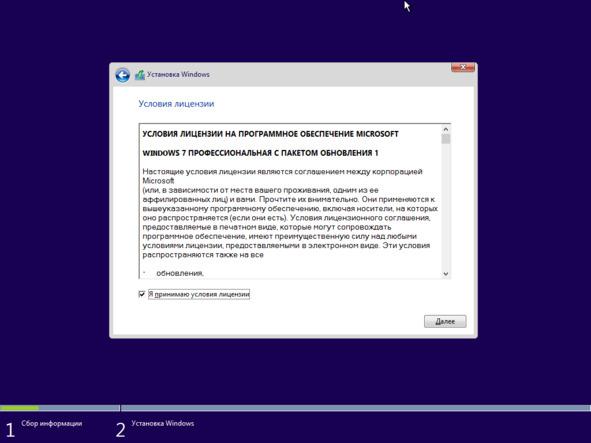

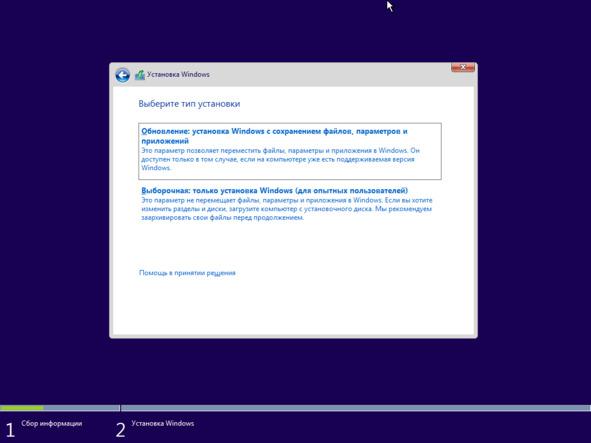

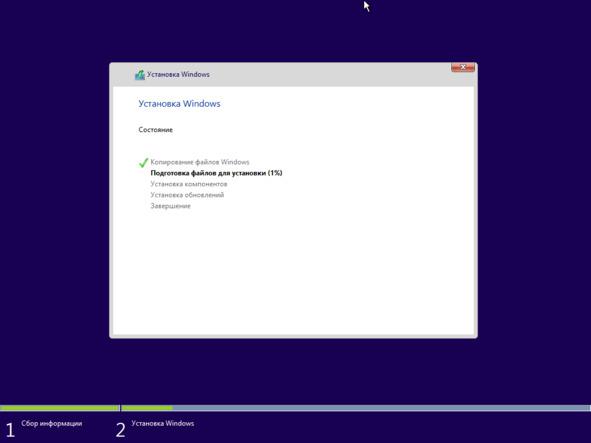

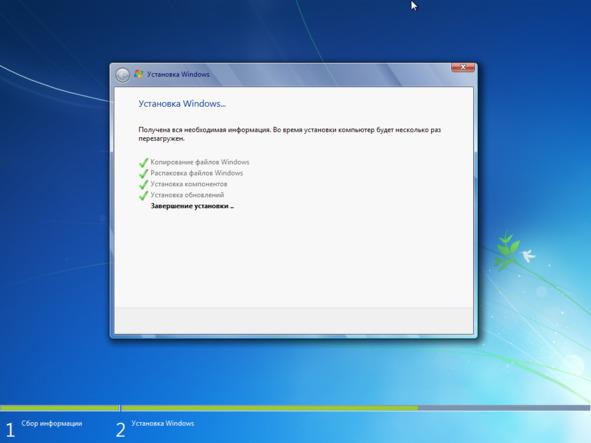

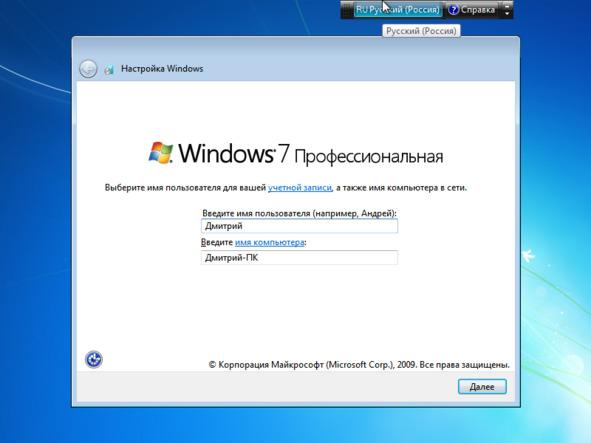

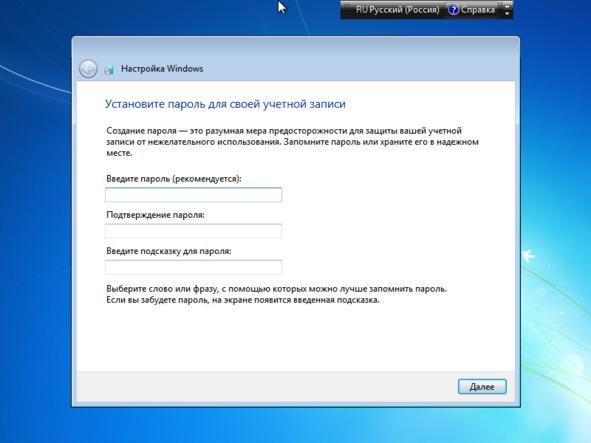

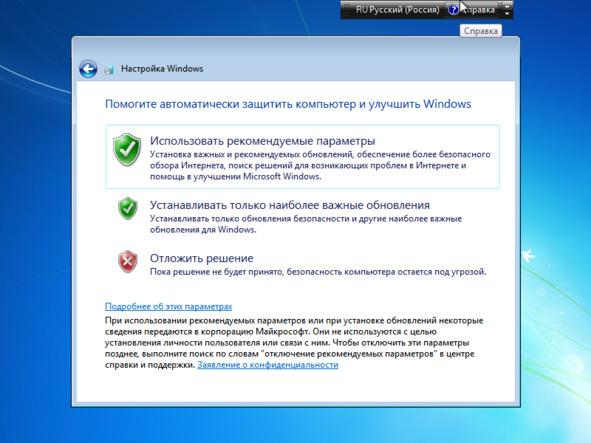

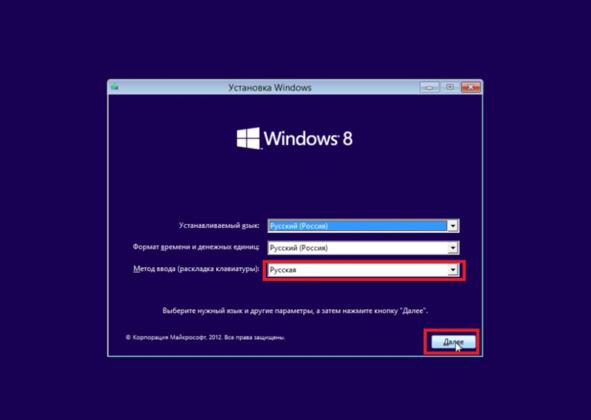

Для многих пользотелей установить операционную систему на компьютер — целый «квест», который должны проходить только специально обученные люди, авторы же хотели бы показать, что сам по себе процесс установки не сложное занятие, другое дело — настройка и «тонкая» настройка операционной системы. Вот это уже стоит оставить специалистам.

Много написано и о свободно-распространяемом программном обеспечении и о проприетарном, но каждое из них специалистами должно использоваться для решения определенного круга задач.

Не осталось в стороне и использование различных уязвимостей операционных систем с инструментарием входящим в комплект kali linux — metasploit framework. Причем авторы предполагают что у читателя развернута виртуальная машина Metasploitable или возможно ее вторая версия.

Все товарные знаки приведенные в книге являются собственностью их правообладателя. Авторы призывают использовать только лицензионное программное обеспечение и операционные системы. Дополнительно следует оговориться, что преступления в сфере кибербезопасности общества, личности и государства преследуются по закону и все приведенные примеры выполнены исключительно на виртуальных машинах, носят образовательный и ознакомительный характер.

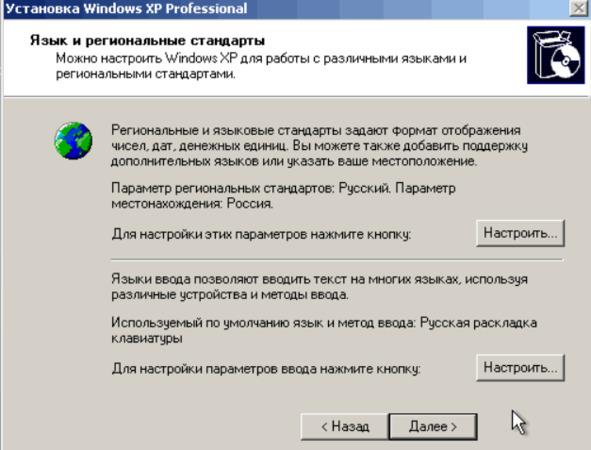

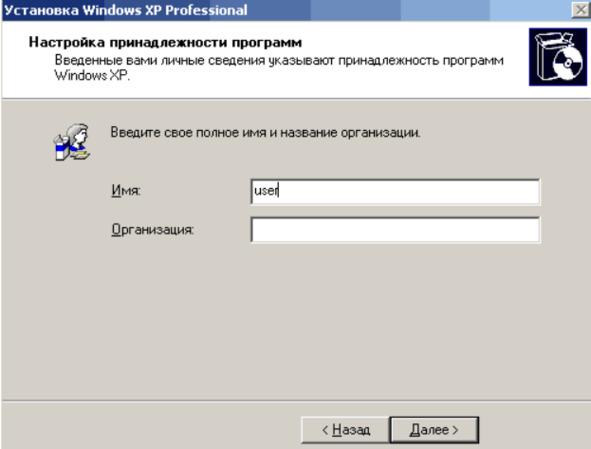

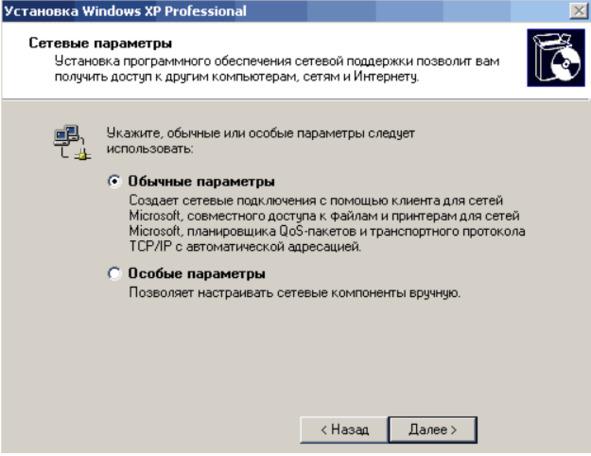

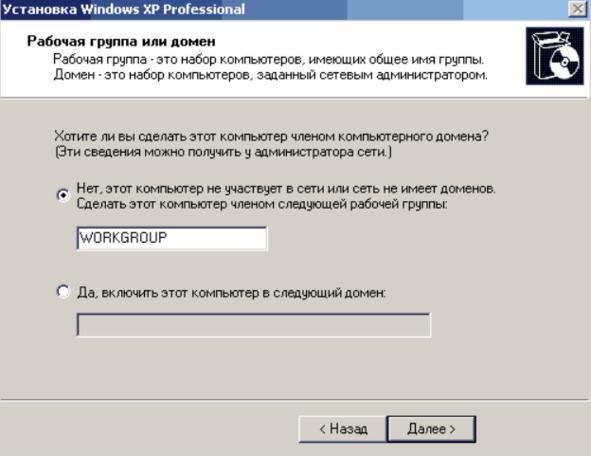

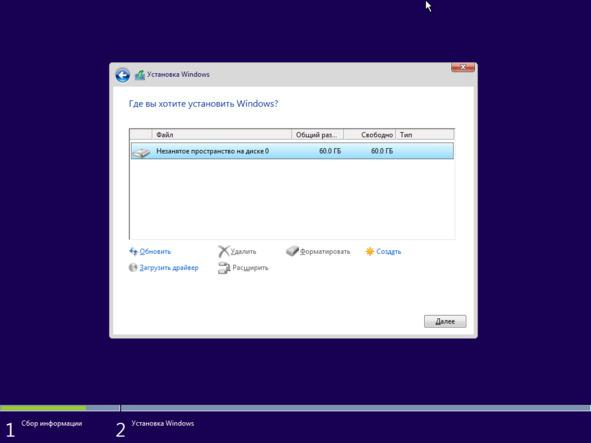

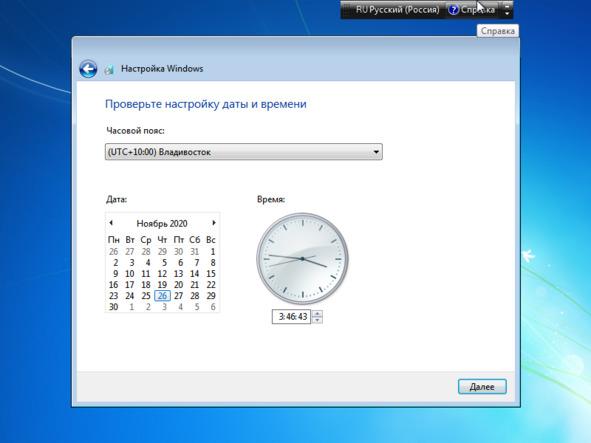

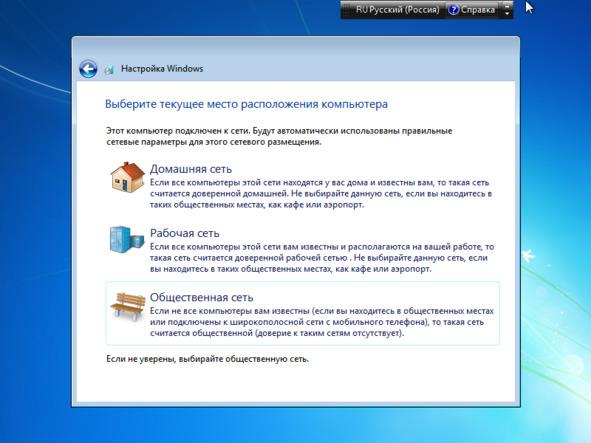

Далее авторы при установке операционных систем используют VmWare WorkStation или Oracle Virtual Box. При этом предполагается, что операционные системы устанавливаются на пустые виртуальные жесткие диски и есть возможнсоть выполнить их авторазметку. Если же вы устанавливаете операционную систему не жесткий диск, где разметка уже есть, всегда возможно с потерей всех данных переразметить его.

Авторы хотели бы выразить благодарность студентам групп 7ИБ, 8ИБ, 0ИБ и коллективу кафедры "Информационная безопасность автоматизированных систем" ФГБОУ ВО "КнАГУ" за проявленный интерес к книге и активное обсуждение.