автордың кітабын онлайн тегін оқу Информационная безопасность

Информация о книге

УДК 004.056(075.8)

ББК 32.973-018.2я73

Г86

Автор:

Гродзенский Я. С., кандидат технических наук, доцент МИРЭА — Российского технологического университета.

В учебном пособии согласно требованиям государственных образовательных стандартов рассматриваются вопросы обеспечения информационной безопасности предприятий. Целью данного пособия является знакомство читателя с основными понятиями в области информационной безопасности, угрозами и методами реагирования, а также международными и национальными стандартами в области информационной безопасности, в основу которых положен мировой опыт борьбы с киберпреступлениями.

Материал, составивший содержание пособия, соответствует программам курсов «Информационная безопасность», «Защита информации», читаемых студентам и магистрантам.

Предназначено для студентов, обучающихся по техническим и экономическим специальностям и направлениям, преподавателей технических вузов, менеджеров, экономистов и инженеров. Может быть использовано при подготовке кадров, а также при повышении квалификации специалистов.

Изображение на обложке foxaon1987/Shutterstock.com

УДК 004.056(075.8)

ББК 32.973-018.2я73

© Гродзенский Я. С., 2019

© ООО «Проспект», 2019

Список основных сокращений

АРМ — автоматизированное рабочее место

АС — автоматизированные системы

ИБ — информационная безопасность

ИСПДн — информационная система персональных данных

ИТ — информационные технологии

КИИ — критическая информационная инфраструктура

МСЭ — межсетевые экраны

НСД — несанкционированный доступ к информации

ПО — программное обеспечение

ПЭМИН — побочные электромагнитные излучения и наводки

РД — руководящий документ

СВТ — средства вычислительной техники

СЗИ — средства защиты информации

СКЗИ — средства криптографической защиты информации

СКУД — системы контроля и управления доступом

СМИБ — система менеджмента информационной безопасности

СТР-К — специальные требования и рекомендации по технической защите конфиденциальной информации

СУИБ — система управления информационной безопасностью

ФЗ — федеральный закон

ФСТЭК — Федеральная служба по техническому и экспертному контролю

Введение

Бурное развитие отрасли информационных технологий, подобно гигантской океанской волне, несет с собой как большие возможности, так и серьезные угрозы, прежде всего, угрозы информационной безопасности (ИБ). По данным Центра стратегических и международных исследований (англ. The Center for Strategic and International Studies) США, в 2014 году объем убытков от киберпреступлений составил 445 миллиардов долларов США, в 2017 году, по данным компании McAfee, приблизился к 600 миллиардам, а в 2021 году убытки от киберпреступности, согласно прогнозам Cybersecurity Ventures, могут подняться до 6 триллионов.

Количество зафиксированных инцидентов ИБ в 2013 году превысило 42 миллиона, т.е. в среднем происходило более 115 тысяч кибератак в день. В течение 2016 года было заблокировано более 81 миллиарда угроз только решениями японской компании — разработчика программного обеспечения для кибербезопасности Trend Micro, что на 56% больше, чем годом раньше, т.е. каждую секунду блокировалось примерно три тысячи атак.

Россия стабильно входит в тройку стран, на территории которых детектируется наибольшее число кибератак. В середине 2017 года по данным лаборатории Касперского количество обнаруживаемых атак составляло около 300 в секунду. Изменилась и картина киберпреступлений. Если на рубеже XX и XXI веков основную угрозу представляли компьютерные вирусы, то сейчас это в первую очередь атаки на веб-приложения, целенаправленные (англ. Advanced Persistent Threat) угрозы мобильным устройствам.

В учебных программах многих вузов появилась дисциплина «Информационная безопасность», по которой один за другим выходят учебники и монографии, укажем только на несколько, что появились в последнее время [1–5]. Целью данного учебного пособия является знакомство читателя с основными понятиями в области ИБ, угрозами ИБ и методами реагирования, а также международными и национальными стандартами в этой области, в основу которых положен мировой опыт борьбы с киберпреступлениями.

Основной материал пособия изложен в 16 разделах. В первом даются понятия и основные принципы ИБ, классификация методов обеспечения ИБ. Обзор современных национальных и международных стандартов в области ИБ приведен во втором разделе. В третьем рассказывается об особенностях обработки персональных данных в соответствии с законодательством Российской Федерации, а в четвертом речь пойдет о способах несанкционированного доступа к информации и методах его предотвращения. Пятый раздел знакомит с понятием утечки информации по техническим каналам и борьбы с инцидентами такого рода. О понятии криптографии и о методах криптографической защиты идет речь в шестом разделе. В седьмом разделе читатель познакомится с понятием электронной подписи, областями ее применения и техническим обеспечением ее использования. Восьмой раздел посвящен управлению уязвимостями ИБ. Одной из наиболее важных составляющих ИБ является сетевая безопасность, которой посвящен девятый раздел.

Неправильно написанное или сконфигурированное веб-приложение может стать для злоумышленника способом получить данные о ее клиентах. Как предотвратить инциденты такого характера? Об этом — десятый раздел. Мобильные устройства стали неотъемлемой частью работы для большинства людей. Об угрозах, подстерегающих пользователей мобильных устройств, и борьбе с ними — одиннадцатый раздел. Двенадцатый раздел посвящен самому важному аспекту для компаний — защите информации ограниченного доступа, включая коммерческую тайну. Нормативная база, а также технические методы защиты информации компаний рассматриваются в этом разделе. Отдельное место занимают вопросы обеспечения ИБ в промышленном производстве и управлении качеством, где цена ошибки может быть очень высока.

Об основных угрозах ИБ, возникающих на производстве, и методах борьбы с ними, а также о методах обеспечения ИБ в управлении качеством читайте в тринадцатом разделе. В связи с принятием Федерального закона от 26.07.2017 187-ФЗ о безопасности критической информационной инфраструктуры (КИИ) стала весьма актуальной и эта тема, ей посвящен четырнадцатый раздел. Вопросы анализа рисков ИБ чрезвычайно важны, поскольку дают возможность объективно оценить угрозы и распределить усилия и ресурсы для защиты от них. Читайте об этом в пятнадцатом разделе. Основным стандартом в области ИБ является ISO 27001. В шестнадцатом разделе можно узнать о том, что должны предпринять организации для соответствия этому стандарту.

1. Понятие информационной безопасности (ИБ). Основные принципы ИБ. Виды угроз информационной безопасности. Классификация методов и мер обеспечения информационной безопасности

Отрасль ИБ в России формируется под влиянием двух основных факторов — мировых тенденций развития информационных технологий (ИТ) и меняющегося, в связи с этим характера киберугроз. Серьезную роль на вектор развития отрасли оказывают также изменения российского законодательства и международных стандартов. Количество нормативно-правовых документов в России, касающихся только банковской сферы, приближается к 150. Существует и множество разнообразных стандартов в области ИБ. При этом надо отметить, что многие из международных стандартов ИСО (Международной организации по стандартизации) и МЭК (Международной электротехнической комиссии) нашли свое применение в российской системе стандартизации.

Не стал исключением и ГОСТ Р ИСО/МЭК 17799-2005 — «Практические правила управления информационной безопасностью». В соответствии с этим стандартом ИБ — это защита конфиденциальности, целостности и доступности информации. Разберем эти три свойства ИБ. Конфиденциальность информации — это обеспечение доступа к информации только авторизованным пользователям.

Необходимо отметить, что конфиденциальная информация — это вполне юридически значимое понятие, которое нашло свое отражение как в различных национальных стандартах, так и в законодательных актах. Федеральный закон «Об информации, информационных технологиях и о защите информации» от 27.07. 2006 № 149-ФЗ в статье 5 говорит, что «Информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа)». В статье 7 этого закона дано следующее определение общедоступной информации. «К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен».

Общедоступная информация делится на информацию, доступ к которой не может быть ограничен, т.е. которая в соответствии с законодательством должна быть общедоступной, например, на основании «Правил отнесения информации к общедоступной информации, размещаемой государственными органами и органами местного самоуправления в информационно-телекоммуникационной сети «Интернет» в форме открытых данных», утвержденными Постановлением Правительства РФ от 10.07.2013 № 583 и ту, которую общедоступной делают физические и юридические лица по собственному желанию. Так, размещая резюме в открытых источниках, вы по собственному желанию делаете свои персональные данные общедоступными.

Что касается информации ограниченного доступа, то в российском законодательстве упоминается более 50 видов тайн (видов информации ограниченного доступа). Их перечень приводится в Приложении № 1. Эти виды тайн (информации ограниченного доступа) относятся или к конфиденциальной информации или государственной тайне. В свою очередь конфиденциальная информация подразделяется на:

– персональные данные;

– коммерческую тайну;

– служебную тайну;

– профессиональную тайну.

Целостность информации — это состояние информации, при котором отсутствует любое ее изменение, либо изменение осуществляется только преднамеренно субъектами, имеющими на него право. Одним из известных способов проверки целостности информации является использование хэш-функции (англ. hash function от hash — «превращать в фарш», «мешанина» https://ru.wikipedia.org/wiki/%D0%A5%D0%B5%D1%88-%D1%84%D1%83%D0%BD%D0%BA%D1%86%D0%B8%D1%8F - cite_note-_ff142c473b3a285a-1) — функции, осуществляющей преобразование массива входных данных произвольной длины в выходную установленной длины, выполняемое определенным алгоритмом. Об этом подробно рассказывается в разделе 7.

Доступность информации — это состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие права доступа, могут реализовывать их беспрепятственно, но в рамках предоставленных им прав. К правам доступа относятся: право на чтение, изменение, копирование, уничтожение информации, а также права на изменение, использование, уничтожение ресурсов.

Говоря о методах обеспечения доступности, следует упомянуть системы бесперебойного питания, решения для резервного копирования, резервирования и дублирования мощностей. Управление доступностью является частью планирования непрерывности бизнес-процессов, подробно описанного в ГОСТ Р ИСО 22301-2014 «Системы менеджмента непрерывности бизнеса. Общие требования». Кроме того, доступность может быть нарушена злоумышленниками извне, например, путем осуществления DDOS-атак (англ. Distributed Denial of Service — распределенный отказ в обслуживании) на веб-сайты. И для защиты от таких атак требуется применять специальные программно-аппаратные решения.

Несмотря на то что ключевыми свойствами ИБ являются конфиденциальность, целостность и доступность, также важное значение имеют неотказуемость, подлинность, подотчетность и достоверность.

Неотказуемость — это способность удостоверить имевшее место действие или событие так, чтобы эти события или действия не могли быть позже отвергнуты. Обеспечение неотказуемости является одной из задач организации удостоверяющего центра на основе PKI (англ. Public Key Infrasracture — инфраструктура открытых ключей). Другим примером выполнения функции неотказуемости является электронная подпись, использующая однонаправленную хэш-функцию.

Подлинность — это свойство, гарантирующее, что субъект или ресурс идентичны заявленным. Способом проверки подлинности личности является использование электронной подписи. Также, для аутентификации и авторизации, а соответственно подтверждения личности пользователей широко распространены разнообразные методы двухфакторной аутентификации.

Подотчетность — это обеспечение идентификации субъекта доступа и регистрации его действий. Подотчетность включает в себя идентификацию и аутентификацию, предоставление надежных маршрутов пользователя к системе, в том числе, включая защищенный канал связи, а также регистрацию всех действий пользователей в системах. Рассматривая аутентификацию, заметим, что она бывает односторонней, когда клиент доказывает свою подлинность серверу и двусторонней, т.е. взаимной.

Достоверность — это свойство соответствия предусмотренному поведению и результатам. Например, потеря целостности информации на веб-портале оператора связи, сделанная посредством SQL-инъекции (англ. Structure query language — язык структурированных запросов) и выразившаяся в подмене реквизитов получателя платежа, приводит к потере достоверности, так как получаемые в виде сгенерированной веб-страницы результаты отличаются от тех, которые должны быть.

Говоря об угрозах конфиденциальности, заметим, что некоторые виды информации ограниченного доступа охраняются законом, например, Федеральным Законом № 152-ФЗ «О персональных данных». Ответственность за разглашение тех или иных сведений конфиденциального характера установлена в уголовном кодексе РФ и других нормативно-правовых актах. Для защиты персональных данных в законодательстве предусмотрены организационные и технические меры их защиты. Но такие меры расписаны не для всех видов информации ограниченного доступа. Например, техническая защита информации, составляющей коммерческую тайну, находится в ведении компаний. Иными словами, закон вводит ответственность за разглашение коммерческой тайны, но не требует от компании вводить специальный режим. Требования по обеспечению целостности и доступности информации содержатся в нормативно-правовых актах, например, в Стандарте Банка России по обеспечению ИБ.

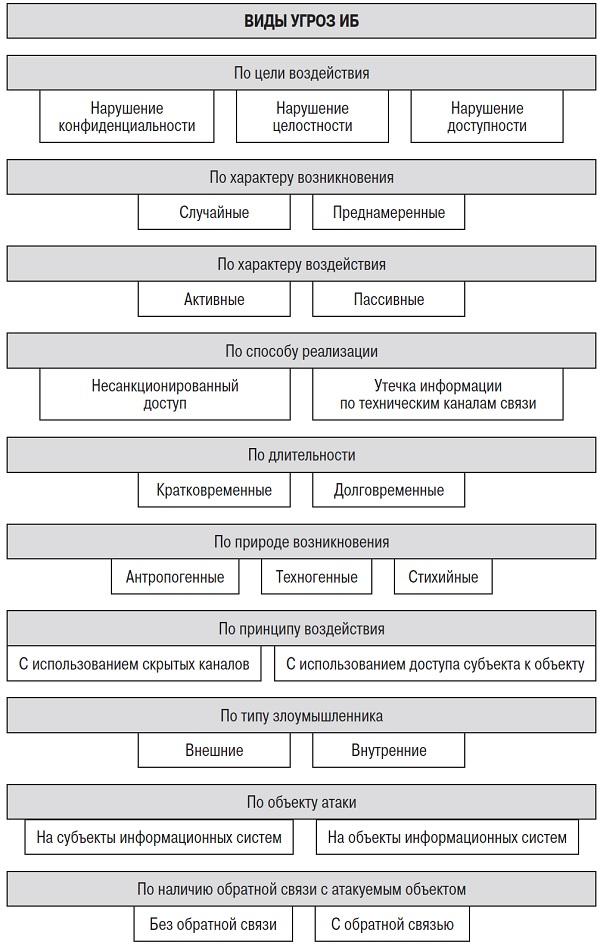

Иногда угрозы ИБ возникают из-за халатности сотрудников, которые забывают флэшки с ценной информацией, а также из-за техногенных сбоев, например, отключения электричества, или непреднамеренных ошибок при написании программного обеспечения. При расчете рисков ИБ можно опираться на частоту таких инцидентов, и проектировать защитные меры, исходя из данных статистики. Случайные угрозы наряду с преднамеренными можно минимизировать за счет применения организационных и технических мер. Например, с помощью шифрования можно защитить данные на компьютерах и съемных носителях. На рис. 1 приведена классификация угроз ИБ и их возможных источников.

Рис. 1. Классификация угроз ИБ

Но специалисты по ИБ борются, прежде всего, с преднамеренными угрозами, исходящими от внешних и внутренних нарушителей, о защите от которых мы и будем говорить далее. Активные и пассивные угрозы относятся к преднамеренным угрозам. Отличие активных угроз от пассивных заключается в том, что первые непосредственно влияют на функционирование информационных систем. К ним могут относиться применение зловредного программного обеспечения (ПО) с целью заражения компьютера (например, вирусами-шифровальщиками), или, например, SQL-инъекция при атаке на веб-сайт.

Пассивные угрозы, как правило, представляют, собой различные виды несанкционированного сбора информации, не влекущего ее изменения и в ряде случаев, могут являться подготовительной стадией для активной угрозы. Распространенными методами реализации пассивных угроз являются снифферы (от англ. snif — нюхать), задачей которых является сбор и анализ трафика из локальной сети, кей-логгеры, фиксирующие ввод данных с клавиатуры и несанкционированные RDP (англ. Remote Desktop Protocol — протокол удаленного рабочего стола). Нельзя не упомянуть о большом количестве зловредного ПО, которое под видом легитимных программ, может собирать информацию с мобильных устройств.

Современные способы реализации угроз ИБ сочетают методы социальной инженерии и инструментальные программно-аппаратные средства для получения несанкционированного доступа. Хорошо отработанной схемой у хакеров, позволяющей получить доступ к информации, является использование фишинга, распространенного вида мошенничества с использованием электронных писем в сочетании с анализом уязвимостей программного обеспечения, электромагнитное, термическое, механическое, акустическое воздействие, а также использование специальных технических средств для записи речевой, визуальной информации и каналов ПЭМИН (побочных электромагнитных излучений и наводок).

Атаки могут быть разной продолжительности. Если вирусы-вымогатели действуют практически мгновенно, т.е. достаточно просто открыть вложение в письме или скачать приложение по ссылке и вся информация на компьютере становится зашифрованной, то особенностью самого современного типа атак, которые принято называть целенаправленными, является длительность их подготовки и осуществления.

В течение определенного времени организация-жертва изучается, после чего c помощью сочетания методов социальной инженерии и уязвимостей программного обеспечения на компьютеры определенных сотрудников устанавливается вредоносное шпионское программное обеспечение, выполняющее определенные функции, например, отправка снимков экрана, логирование нажатий на клавиши или банальный запуск RDP-подключения. Целевая атака может занимать от двух-трех месяцев до года.

Угрозы могут исходить как от внешних злоумышленников так и от внутренних, например, нелояльных сотрудников. С внешними угрозами все более ли менее понятно — в первую очередь, они исходят от хакеров, которые действуют целенаправленно по чьему-либо заказу, а также представителей аутсорсеров, выполняющих подрядные работы в ИТ-системах, и которые также могут оказаться преступниками, использующими доступ к данным организации-заказчика для собственных целей. Что касается внутренних злоумышленников, то именно от них очень часто исходит основная угроза, так как они изначально имеют гораздо больший доступ к информации, чем те, кто не является сотрудником компании.

Антропогенные угрозы ИБ связаны с действиями человека, техногенные — с недостатками технических средств или программного обеспечения, используемого в компьютерных сетях. К стихийным источникам угроз относятся форс-мажорные обстоятельства («обстоятельства непреодолимой силы»): наводнения, пожары, техногенные катастрофы и т.д. Когда мы говорим о внутренних источниках угроз, то помимо злоумышленников внутри компании, источником внутренней угрозы может быть нерадивый администратор, вовремя не устраняющий уязвимости, или сотрудник, не предпринимающий меры предосторожности на рабочем месте. Так или иначе, все инциденты ИБ связаны с несовершенством системы ее обеспечения. Только сочетание организационных и технических мер может обеспечить сохранность информации, т. е. уменьшить риски для конфиденциальности, целостности и доступности информации.

В некоторых случаях злоумышленникам требуется непосредственный доступ к атакуемой информационной системе, а во многих случаях достаточно удаленного доступа с использованием скрытых каналов. Как правило, второй вариант становится доступен благодаря наличию не устраненных уязвимостей, в том числе «нулевого дня», в операционных системах или прикладном программном обеспечении, позволяющих получить привилегированный доступ к рабочей станции. Целью атаки может быть или субъект, работающий в информационной системе или объект, который к ней относится. Как уже говорилось выше, злоумышленники используют как методы социальной инженерии, так и недостатки в программном обеспечении.

Часть атак на объекты инфраструктуры требует ответа от атакуемого объекта (субъекта), например, при рассылке фишинговых писем требуется открыть ссылку или вложение, в котором активировать макрос или исполняемый файл, после чего будет активирован канал удаленного доступа к компьютеру, а в некоторых случаях этого не требуется, например, при организации DDOS-атаки (англ. Denial of Service — «отказ в обслуживании») – хакерской атаки на веб-сервер компании, целью которой является приведение веб-сайта в неработоспособное состояние путем большого числа запросов к нему (флуд-атака — одна из разновидностей DDOS-атаки). Также, атаки могут быть классифицированы по уровню модели OSI (англ. Open System Interconnection — взаимодействие открытых систем), на котором происходит атака. Методы и меры обеспечения ИБ на предприятии динамически меняются по мере изменения модели угроз информационным системам и появления новых типов атак на инфраструктуру. Подразделяются все меры ИБ на три основных типа: организационные, физические и технические.

К техническим мерам относится проектирование и внедрение средств защиты информации (межсетевые экраны, антивирусы, средства защиты от несанкционированного доступа и т.д.), к организационным — разработка, внедрение и контроль исполнения локальных нормативных актов, организационно-распорядительной документации в сфере защиты информации, например, положение о коммерческой тайне, или политика в области обработки персональных данных, а также проведение обучающих семинаров и тренингов по ИБ для сотрудников. Физические меры включают в себя систему контроля и управления доступом на территории предприятия.

Организационные меры обходятся предприятию дешевле, нежели технические. Как пример, для предотвращения атак на рабочие места сотрудников можно отключить интернет на данных компьютерах, но в этом случае работа компании может быть парализована. Поэтому, защита информации — это всегда разумный компромисс и сочетание всех вышеприведенных мер на основе оценки рисков ИБ. В любом случае необходимо сверяться с требованиями законодательства. Например, если осуществляется проект по защите персональных данных, то необходимо ознакомиться с Федеральным Законом от 27.07.2006 № 152-ФЗ «О персональных данных», затем с Постановлением Правительства РФ от 01.11.2012 № 1119, чтобы определить уровни защищенности персональных данных, и с Приказом ФСТЭК России от 18.02.2013 № 21 для выбора приемлемых технических мер защиты.

Все меры по защите информации можно разделить на сдерживание, превентивные меры, корректировка, восстановление, детективные меры, компенсирующие меры, меры соответствия требованиям законодательства в области защиты информации [6]. Сдерживание — комплекс мер для предотвращения попыток совершения преступления со стороны возможного злоумышленника. К ним относятся предупреждение сотрудников об ответственности за разглашение коммерческой тайны, или информация о том, что в компании внедрена DLP-система (англ. Data Leak Prevention — предотвращение утечек информации).

Превентивные меры служат для предотвращения киберпреступления. Например, DLP-систему можно поставить в разрыв, чтобы весь сетевой трафик компании проходил через нее, а часть его блокировалась в соответствии при обнаружении попыток отправки за периметр компании чувствительной информации. Можно поставить ее в режиме зеркалирования трафика, когда система ничего не блокирует, а лишь анализирует трафик и оповещает офицера безопасности о возможных нарушен

...