автордың кітабын онлайн тегін оқу Криптографические методы и средства обеспечения информационной безопасности

С. К. Варлатая, М. В. Шаханова

Криптографические методы и средства обеспечения информационной безопасности

Информация о книге

УДК 614.2

ББК 32.973-018

В18

Авторы: Варлатая С. К., Шаханова М. В.

Рецензенты:

Корнюшин П. Н., д-р физ.-мат. наук, зав. кафедрой информационной безопасности ДВГУ;

Глушков С. В., канд. техн. наук, профессор, зав. кафедрой АИС МГУ.

Учебно-методический комплекс по дисциплине «Криптографические методы и средства обеспечения информационной безопасности» включает в себя учебное пособие, рабочую учебную программу по дисциплине, методические рекомендации к выполнению лабораторных работ и контрольно-измерительные материалы.

В пособии собраны основные криптографические методы и средства обеспечения информационной безопасности. В работе изложены математические основы криптографической защиты информации в компьютерных сетях и системах связи. Представлен синтез и анализ криптографических алгоритмов, приведены основные принципы построения криптоалгоритмов и практических приложений в области защиты информации. В данном пособии рассмотрены актуальные вопросы защиты информации при создании и использовании распределенных корпоративных информационных систем. Особое внимание уделено однонаправленным функциям и методам их построения, протоколам цифрового шифрования, аутентификации и методам криптоанализа различных шифров.

Учебное пособие предназначено как для академической, так и для профессиональной аудитории и может выступать в качестве основы курса «Криптографические методы и средства обеспечения информационной безопасности» для студентов, также материалы пособия могут быть использованы для современных профессиональных образовательных программ повышения квалификации и переподготовки специалистов по защите информации.

УДК 614.2

ББК 32.973-018

© Дальневосточный государственный технический университет, 2008

© ДВФУ, 2015

© ООО "Проспект", электронная версия книги, 2015

УЧЕБНОЕ ПОСОБИЕ

ВВЕДЕНИЕ

Проблема обеспечения единой политики информационной безопасности крупных организаций во многом обусловлена разнородностью информационных систем (средств) и иерархичностью организационной структуры. Как правило, вопросы безопасности информации автоматизированных систем возлагаются на подсистемы информационной безопасности, реализующие функции безопасности самостоятельно или встроенными средствами самих автоматизированных систем. При этом контроль и обеспечение информационной безопасности автоматизированных систем остаются за службой, входящей в структуру подразделения, эксплуатирующего или сопровождающего данную систему.

Среди всего спектра методов защиты данных от нежелательного доступа особое место занимают криптографические алгоритмы. В отличие от других методов, они опираются лишь на свойства самой информации и не используют свойства ее материальных носителей, особенности узлов ее обработки, передачи и хранения. Образно говоря, криптографические методы строят барьер между защищаемой информацией и реальным или потенциальным злоумышленником из самой информации.

Криптографические методы защиты информации в автоматизированных системах могут применяться как для защиты информации, обрабатываемой в ЭВМ или хранящейся в различного типа ЗУ, так и для закрытия информации, передаваемой между различными элементами системы по линиям связи. Криптографическое преобразование как метод предупреждения несанкционированного доступа к информации имеет многовековую историю. В настоящее время разработано большое количество различных методов шифрования, созданы теоретические и практические основы их применения. Подавляющие число этих методов может быть успешно использовано и для закрытия информации.

Основные направления использования криптографических алгоритмов – передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Проблема использования криптографических методов в информационных системах (ПС) стала в настоящий момент особо актуальна. С одной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интернет, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц. С другой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию криптографических систем, еще недавно считавшихся практически не раскрываемыми.

Таким образом, защита данных в крупных компаниях и корпорациях, работающих с секретными данными, является одним из приоритетных направлений работы общей системы безопасности. Такая информация носит статус конфиденциальной. По определению конфиденциальной информацией называется документированная (т.е. зафиксированная на материальном носителе и с реквизитами, позволяющими ее идентифицировать) информация, доступ к которой ограничивается в соответствии с законодательством РФ. У больших предприятий и организаций существуют компьютерные сети, связывающие вместе большие территории и имеющие достаточно сложную структуру, затрудняющую правильное обеспечение защиты конфиденциальной информации. Самым надежным способом защиты таких данных является использование шифрования данных, как хранящихся на компьютере, так и передаваемых по различным каналам связи. Поэтому целью данной работы является разработка многоуровневой системы защиты конфиденциальной информации, каждый уровень которой будет основываться на том или ином методе криптографической защиты информации.

Учебно-методическое пособие ставит своей целью предложить систематический обзор теоретических основ криптографии и ее практических приложений в области защиты информации. В данном пособии освещаются актуальные вопросы защиты информации при создании и использовании распределенных корпоративных информационных систем. Особое внимание уделено проблемам обеспечения информационной безопасности, элементарным методам цифрового шифрования, аутентификации и методам криптоанализа классических шифров.

Учебно-методическое пособие соответствует государственному образовательному стандарту по подготовке студентов высших учебных заведений и может выступать в качестве основы курса «Криптографические методы и средства обеспечения информационной безопасности» для студентов специальностей «Комплексная защита объектов информатизации» и «Информационные системы и технологии», а также как справочная литература.

1. БЕЗОПАСНОСТЬ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

Для решения задачи комплексной защиты информации необходимо знать, какие существуют угрозы информационной безопасности и какие средства и методы применяются для ее хищения. Для выбора наиболее оптимального метода защиты следует ознакомиться с основными направлениями и способами обеспечения информационной безопасности в настоящее время. В итоге необходимо провести анализ модели уязвимости информации в корпоративной сети с высоким уровнем требований, предъявляемых к конфиденциальной информации для выбора наиболее подходящего для таких целей направления комплексной защиты информации.

1.1. Пути несанкционированного доступа

Архитектура системы обработки данных (СОД) и технология ее функционирования позволяют злоумышленнику находить или специально создавать лазейки для скрытого доступа к информации, причем многообразие и разнообразие даже известных фактов злоумышленных действий дают достаточные основания предполагать, что таких лазеек существует или может быть создано много (рис. 1.1).

Несанкционированный доступ к информации, находящейся в системах обработки данных бывает:

– косвенным – без физического доступа;

– прямым – с физическим доступом.

В настоящее время существуют следующие пути несанкционированного получения информации (каналы утечки информации): применение подслушивающих устройств; дистанционное фотографирование; перехват электромагнитных излучений;

хищение носителей информации и производственных отходов; считывание данных в массивах других пользователей; копирование носителей информации; несанкционированное использование терминалов;

маскировка под зарегистрированного пользователя с помощью хищения паролей и других реквизитов разграничения доступа; использование программных ловушек;

получение защищаемых данных с помощью серии разрешенных запросов;

использование недостатков языков программирования и операционных систем;

преднамеренное включение в библиотеки программ специальных блоков типа “троянских коней”;

незаконное подключение к аппаратуре или линиям связи вычислительной системы;

злоумышленный вывод из строя механизмов защиты.

Рис. 1.1. Пути несанкционированного доступа к информации

1.2. Удаленные атаки на вычислительные системы

Основой любого анализа безопасности компьютерных систем (КС) является знание основных угроз, присущих им. Для успеха подобного анализа представляется необходимым выделение из огромного числа видов угроз обобщенных типов угроз, их описание и классификация.

Безопасность компьютерной сети должна подвергаться анализу – выделение в отдельный класс атак, направленных на компьютерные сети. Данный класс называется класс удаленных атак. Этот подход к классификации представляется правомочным из-за наличия принципиальных особенностей в построении сетевых ОС. Основной особенностью любой сетевой операционной системы является то, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений и программно при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые одной компонентой сетевой ОС другой компоненте, передаются по сетевым соединениям в виде пакетов обмена. Эта особенность и является основной причиной появления нового класса угроз – класса удаленных атак.

1.2.1. Классификация удаленных атак на распределенные вычислительные системы

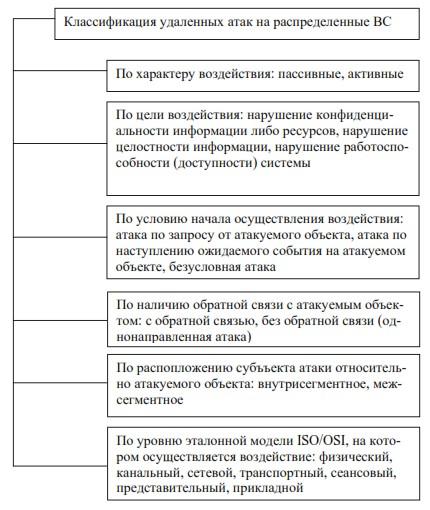

Удаленные атаки можно классифицировать по следующим признакам (рис. 1.2).

По характеру воздействия:

– пассивное;

– активное.

По цели воздействия:

– нарушение конфиденциальности информации либо ресурсов системы;

– нарушение целостности информации;

– нарушение работоспособности (доступности) системы.

По условию начала осуществления воздействия:

– атака по запросу от атакуемого объекта;

– атака по наступлению ожидаемого события на атакуемом объекте;

– безусловная атака.

По наличию обратной связи с атакуемым объектом:

– с обратной связью;

– без обратной связи (однонаправленная атака).

По расположению субъекта атаки относительно атакуемого объекта:

– внутрисегментное;

– межсегментное.

Рис. 1.2. Классификация удаленных атак

По уровню эталонной модели ISО/ОSI, на котором осуществляется воздействие:

– физический;

– канальный;

– сетевой;

– транспортный;

– сеансовый;

– представительный;

– прикладной.

Пассивным воздействием на распределенную вычислительную систему назовем воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Отсутствие непосредственного влияния на работу распределенной ВС приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером пассивного типового удаленного воздействия в распределенной ВС служит прослушивание канала связи в сети. Под активным воздействием на распределенную ВС понимается воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации распределенной ВС, нарушение работоспособности и т.д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Особенностью активного воздействия по сравнению с пассивным является принципиальная возможность его обнаружения (с большей или меньшей степенью сложности), так как в результате его осуществления в системе происходят определенные изменения. В отличие от активного, при пассивном воздействии не остается никаких следов.

Основная цель практически любой атаки – получить несанкционированный доступ к информации. Существуют две принципиальные возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации. Следовательно, перехват информации ведет к нарушению ее конфиденциальности. Возможность искажения информации означает либо полный контроль над информационным потоком между объектами системы, либо возможность передачи сообщений от имени другого объекта. Таким образом, очевидно, что искажение информации ведет к нарушению ее целостности. Принципиально другой целью атаки является нарушение работоспособности системы. В этом случае не предполагается получение атакующим несанкционированного доступа к информации. Его основная цель – добиться, чтобы операционная система на атакуемом объекте вышла из строя и для всех остальных объектов системы доступ к ресурсам атакованного объекта был бы невозможен.

Удаленное воздействие, так же как и любое другое, может начать осуществляться только при определенных условиях. В случае атаки по запросу от атакуемого объекта атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных запросов могут служить DNS- и ARP-запросы в сети Internet. В случае атаки по наступлению ожидаемого события на атакуемом объекте атакующий осуществляет постоянное наблюдение за состоянием операционной системы удаленной цели атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект. В случае безусловной атаки начало осуществления атаки безусловно по отношению к цели атаки, т.е. атака осуществляется немедленно и безотносительно к состоянию системы и атакуемого объекта. В этом случае атакующий является инициатором начала осуществления атаки.

Удаленная атака, осуществляемая при наличии обратной связи с атакуемым объектом, характеризуется тем, что на некоторые запросы, переданные на атакуемый объект, атакующему требуется получить ответ, а следовательно, между атакующим и целью атаки существует обратная связь, которая позволяет атакующему адекватно реагировать на все изменения, происходящие на атакуемом объекте. Подобные удаленные атаки наиболее характерны для распределенных ВС. В отличие от атак с обратной связью удаленным атакам без обратной связи не требуется реагировать на какие-либо изменения, происходящие на атакуемом объекте. Атаки данного вида обычно осуществляются передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны. Подобную удаленную атаку также называют однонаправленной удаленной атакой.

С точки зрения удаленной атаки чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, т.е. в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте. При межсегментной атаке субъект и объект атаки находятся в разных сегментах. Данный классификационный признак позволяет судить о так называемой «степени удаленности» атаки. На практике межсегментную атаку осуществить значительно труднее, чем внутрисегментную. Межсегментная удаленная атака представляет гораздо большую опасность, чем внутрисегментная. Это связано с тем, что в случае межсегментной атаки её объект и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

Международная организация по стандартизации (ІSО) приняла стандарт ІSО 7498, описывающий взаимодействие открытых систем (ОSІ). Распределенные ВС также являются открытыми системами. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную семиуровневую модель ОSI. Такая многоуровневая проекция позволит описать в терминах модели ОSI функции, заложенные в сетевой протокол или программу. Удаленная атака также является сетевой программой. В связи с этим представляется логичным рассматривать удаленные атаки на распределенные ВС, проецируя их на эталонную модель ISО/ОSI.

1.2.2. Механизмы реализации типовых удаленных атак

Типовая удаленная атака – это удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной ВС. К удаленным атакам относятся: анализ сетевого трафика, подмена доверенного объекта или субъекта распределенной ВСВ, отказ в обслуживании. Введение этого понятия в совокупности с описанием механизмов реализации типовых удаленных атак позволяет предложить методику исследования безопасности, инвариантную по отношению к виду распределенной ВС. Методика заключается в последовательном осуществлении всех типовых удаленных воздействий в соответствии с предложенным далее их описанием и характеристиками. При этом основным элементом исследования безопасности распределенной ВС является анализ сетевого трафика.

Основной особенностью распределенной ВС является то, что ее объекты распределены в пространстве и связь между ними физически осуществляется по сетевым соединениям и программно – при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной ВС, передаются по сетевым соединениям в виде пакетов обмена. Эта особенность привела к появлению специфичного для распределенных ВС типового удаленного воздействия, заключающегося в прослушивании канала связи, – анализа сетевого трафика (или, сокращенно, сетевого анализа). Анализ сетевого трафика позволяет, во-первых, изучить логику работы распределенной ВС, т.е. получить взаимно однозначное соответствие событий, происходящих в системе, и команд, пересылаемых друг другу ее объектами, в момент появления этих событий (если проводить дальнейшую аналогию с инструментарием хакера, то анализ трафика в этом случае заменяет и трассировщик). Это достигается путем перехвата и анализа пакетов обмена на канальном уровне.

Во-вторых, анализ сетевого трафика позволяет перехватить поток данных, которыми обмениваются объекты распределенной ВС. Таким образом, удаленная атака данного типа заключается в получении на удаленном объекте несанкционированного доступа к информации, которой обмениваются два сетевых абонента. Отметим, что при этом отсутствует возможность модификации трафика и сам анализ возможен только внутри одного сегмента сети.

Для адресации сообщений в распределенных ВС используется сетевой адрес, который уникален для каждого объекта системы (на канальном уровне модели ОSI это аппаратный адрес сетевого адаптера, на сетевом уровне адрес определяется в зависимости от используемого протокола сетевого уровня (например, IР-адрес). Сетевой адрес также может использоваться для идентификации объектов распределенной ВС. Однако сетевой адрес достаточно просто подделывается, и поэтому использовать его в качестве единственного средства идентификации объектов недопустимо. В том случае, когда распределенная ВС использует нестойкие алгоритмы идентификации удаленных объектов, оказывается возможной типовая удаленная атака, заключающаяся в передаче по каналам связи сообщений от имени произвольного объекта или субъекта распределенной ВС. При этом существуют две разновидности данной типовой удаленной атаки:

– атака при установленном виртуальном канале;

– атака без установленного виртуального канала.

В случае установленного виртуального соединения атака будет заключаться в присвоении прав доверенного субъекта взаимодействия, легально подключившегося к объекту системы, что позволит атакующему вести сеанс работы с объектом распределенной системы от имени доверенного субъекта. Реализация удаленных атак данного типа обычно состоит в передаче пакетов обмена с атакующего объекта на цель атаки от имени доверенного субъекта взаимодействия (при этом переданные сообщения будут восприняты системой как корректные). Для осуществления атаки данного типа необходимо преодолеть систему идентификации и аутентификации сообщений, которая, в принципе, может использовать контрольную сумму, вычисляемую с помощью открытого ключа, динамически выработанного при установлении канала, случайные многобитные счетчики пакетов и сетевые адреса станций.

Атака без установленного виртуального соединения заключается в передаче служебных сообщений от имени сетевых управляющих устройств, например от имени маршрутизаторов. В этом случае для идентификации пакетов возможно лишь использование статических ключей, определенных заранее, что довольно неудобно и требует сложной системы управления ключами. Однако при отказе от такой системы идентификация пакетов без установленного виртуального канала будет возможна лишь по сетевому адресу отправителя, который легко подделать.

В том случае, если в распределенной ВС недостаточно надежно решены проблемы идентификации сетевых управляющих устройств (например, маршрутизаторов), возникающие при взаимодействии последних с объектами системы, подобная распределенная система может подвергнуться типовой удаленной атаке, связанной с изменением маршрутизации и внедрением в систему ложного объекта. В том случае, если инфраструктура сети такова, что для взаимодействия объектов необходимо использование алгоритмов удаленного поиска, это также позволяет внедрить в систему ложный объект. Существуют три принципиально разные причины, обусловливающие появление типовой удаленной атаки "Ложный объект распределенной ВС".

А. Внедрение в распределенную ВС ложного объекта путем навязывания ложного маршрута

Современные глобальные сети представляют собой совокупность сегментов сети, связанных между собой через сетевые узлы. При этом маршрутом называется последовательность узлов сети, по которой данные передаются от источника к приемнику. Каждый маршрутизатор имеет специальную таблицу, называемую таблицей маршрутизации, в которой для каждого адресата указывается оптимальный маршрут. Отметим, что таблицы маршрутизации существуют не только у маршрутизаторов, но и у любых хостов в глобальной сети. Для обеспечения эффективной и оптимальной маршрутизации в распределенных ВС применяются специальные управляющие протоколы, позволяющие маршрутизаторам обмениваться информацией друг с другом (RIP (Routing Internet Protocol), OSPF (Open Shortest Path First)), уведомлять хосты о новом маршруте (ICMP (Internet Control Message Protocol)), удаленно управлять маршрутизаторами (SNMP (Simple Network Management Protocol)). Важно отметить, что все описанные выше протоколы позволяют удаленно изменять маршрутизацию в сети Internet, т.е. являются протоколами управления сетью, поэтому маршрутизация в глобальных сетях играет важнейшую роль и, как следствие этого, может подвергаться атаке. Основная цель атаки, связанной с навязыванием ложного маршрута, состоит в том, чтобы изменить исходную маршрутизацию на объекте распределенной ВС так, чтобы новый маршрут проходил через ложный объект – хост атакующего. Реализация данной типовой удаленной атаки состоит в несанкционированном использовании протоколов управления сетью для изменения исходных таблиц маршрутизации. Для изменения маршрутизации атакующему необходимо послать по сети определенные данными протоколами управления сетью специальные служебные сообщения от имени сетевых управляющих устройств (например, маршрутизаторов). В результате успешного изменения маршрута атакующий получит полный контроль над потоком информации, которой обмениваются два объекта распределенной ВС, и атака перейдет во вторую стадию, связанную с приемом, анализом и передачей сообщений, получаемых от дезинформированных объектов распределенной ВС.

Б. Внедрение в распределенную ВС ложного объекта путем использования недостатков алгоритмов удаленного поиска

В распределенной ВС часто оказывается, что ее удаленные объекты изначально не имеют достаточно информации, необходимой для адресации сообщений. Обычно такой информацией являются аппаратные (адрес сетевого адаптера) и логические (IР-адрес, например) адреса объектов распределенной ВС. Для получения подобной информации в распределенных ВС используются различные алгоритмы удаленного поиска, заключающиеся в передаче по сети специального вида поисковых запросов, и в ожидании ответов на запрос с искомой информацией. После получения ответа на запрос запросивший субъект распределенной ВС обладает всеми необходимыми данными для адресации. Руководствуясь полученными из ответа сведениями об искомом объекте, запросивший субъект распределенной ВС начинает адресоваться к нему. В случае использования распределенной ВС механизмов удаленного поиска существует возможность на атакующем объекте перехватить посланный запрос и послать на него ложный ответ, где указать данные, использование которых приведет к адресации на атакующий ложный объект. В дальнейшем весь поток информации между субъектом и объектом взаимодействия будет проходить через ложный объект распределенной ВС.

Другой вариант внедрения в распределенную ВС ложного объекта использует недостатки алгоритма удаленного поиска и состоит в периодической передаче на атакуемый объект заранее подготовленного ложного ответа без приема поискового запроса. В самом деле, атакующему для того, чтобы послать ложный ответ, не всегда обязательно дожидаться приема запроса. При этом атакующий может спровоцировать атакуемый объект на передачу поискового запроса, и тогда его ложный ответ будет немедленно иметь успех.

В. Использование ложного объекта для организации удаленной атаки на распределенную ВС

Получив контроль над проходящим потоком информации между объектами, ложный объект распределенной ВС может применять различные методы воздействия на перехваченную информацию. В связи с тем что внедрение в распределенную ВС ложного объекта является целью многих удаленных атак и представляет серьезную угрозу безопасности распределенной ВС в целом, то в следующих пунктах будут подробно рассмотрены методы воздействия на информацию, перехваченную ложным объектом.

Селекция потока информации и сохранение ее на ложном объекте распределенной ВС

Одной из атак, которую может осуществлять ложный объект распределенной ВС, является перехват передаваемой между субъектом и объектом взаимодействия информации. Важно отметить, что факт перехвата информации (файлов, например) возможен из-за того, что при выполнении некоторых операций над файлами (чтение, копирование и т.д.) содержимое этих файлов передается по сети, а значит, поступает на ложный объект. Простейший способ реализации перехвата – это сохранение в файле всех получаемых ложным объектом пакетов обмена.

Модификация информации

Одной из особенностей любой системы воздействия, построенной по принципу ложного объекта, является то, что она способна модифицировать перехваченную информацию. Следует особо отметить, что это один из способов, позволяющих программно модифицировать поток информации между объектами распределенной ВС с другого объекта.

Существует два вида модификации информации:

– модификация передаваемых данных;

– модификация передаваемого кода.

Одной из функций, которой может обладать система воздействия, построенная по принципу "ложный объект", является модификация передаваемых данных. В результате селекции потока перехваченной информации и его анализа система может распознавать тип передаваемых файлов (исполняемый или текстовый). В случае обнаружения текстового файла или файла данных появляется возможность модифицировать проходящие через ложный объект данные. Особую угрозу эта функция представляет для сетей обработки конфиденциальной информации. Другим видом модификации может быть модификация передаваемого кода. Ложный объект, проводя семантический анализ проходящей через него информации, может выделять из потока данных исполняемый код. Известный принцип неймановской архитектуры гласит, что не существует различий между данными и командами. Следовательно, для того, чтобы определить, что передается по сети – код или данные, необходимо использовать определенные особенности, свойственные реализации сетевого обмена в конкретной распределенной ВС, или некоторые особенности, присущие конкретным типам исполняемых файлов в данной локальной ОС.

Подмена информации

Ложный объект позволяет не только модифицировать, но и подменять перехваченную им информацию. Если модификация информации приводит к ее частичному искажению, то подмена – к ее полному изменению. При возникновении в сети определен

...