автордың кітабын онлайн тегін оқу Защита информационных процессов в компьютерных сетях

С. К. Варлатая, М. В. Шаханова

Защита информационных процессов в компьютерных сетях

Учебно-методический комплекс

Информация о книге

УДК 614.2

ББК 32.973-018.2я73

В18

Рецензенты:

Корнюшин П. Н. — д-р физ.-мат. наук, зав. кафедрой информационной безопасности ДВГУ;

Глушков С. В. — канд. техн. наук, профессор, зав. кафедрой АИС МГУ.

Варлатая С. К., Шаханова М. В.

Учебно-методический комплекс содержит рабочую учебную программу, учебное пособие, а также актуальный материал справочно-аналитического характера по теме «Защита информационных процессов в компьютерных сетях».

В учебном пособии отражаются основные методы защиты информации в компьютерных сетях и стандарты оценки защищенности таких сетей. Особое внимание уделено основам обеспечения сетевой безопасности, показана необходимость комплексного подхода к защите вычислительных сетей, акцентировано внимание на распределенной, децентрализованной природе Интернета.

Пособие может быть использовано как справочная литература, кроме того, оно подготовлено в качестве основного учебника для курсов повышения квалификации по защите сетевой информации.

УДК 614.2

ББК 32.973-018.2я73

© Дальневосточный государственный технический университет, 2008

© ДВФУ, 2015

© ООО «Проспект», электронная версия книги, 2015

УЧЕБНОЕ ПОСОБИЕ

ВВЕДЕНИЕ

Судя по растущему количеству публикаций и компаний, профессионально занимающихся защитой информации в компьютерных системах, решению этой задачи придается большое значение. Одной из наиболее очевидных причин нарушения системы защиты являются умышленный несанкционированный доступ (НСД) к конфиденциальной информации со стороны нелегальных пользователей и последующие нежелательные манипуляции с этой информацией. Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п. Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение подпадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и т.д.

Следует заметить, что наряду с термином "защита информации" (применительно к компьютерным сетям) широко используется, как правило, в близком значении, термин "компьютерная безопасность".

Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

1) большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

2) значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

3) уже отмеченные недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бетатестированием, а в процессе эксплуатации, в том числе неидеальны встроенные средства защиты информации даже в таких известных и "мощных" сетевых ОС, как Windows NT или NetWare.

В компьютерной сети имеется много физических мест и каналов несанкционированного доступа к информации в сети. Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за того, что соответствующие поля, особенно на высоких частотах, экранированы неидеально. Система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых. Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. Безусловно, в случае использования проводных соединений типа коаксиальных кабелей или витых пар, называемых часто медными кабелями, возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, становится возможным несанкционированный вход в сеть с файл-сервера или с одной из рабочих станций. Наконец, возможна утечка информации по каналам, находящимся вне сети:

• хранилище носителей информации;

• элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта;

• телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP.

Пособие ставит своей целью освоение студентами основных принципов и методов, применяемых при проектировании и построении защищенных вычислительных сетей. В данном пособии освещаются актуальные вопросы защиты информации при создании и использовании распределенных информационных сетях. Представлена специфика возникновения угроз информационной безопасности в открытых сетях, сформулированы требования к защите автоматизированных систем от НСД.

Учебное пособие предназначено как для академической, так и для профессиональной аудитории и может выступать в качестве основы курса «Защита информационных процессов в компьютерных сетях» для студентов специальностей «Комплексная защита объектов информации» и «Информационные системы и технологии», а также материалы пособия могут быть использованы как справочная литература.

1. ТОПОЛОГИЯ И УГРОЗЫ БЕЗОПАСНОСТИ ЛОКАЛЬНОЙ СЕТИ

1.1. Характеристика локальных сетей

Локальной вычислительной сетью (ЛВС) называют совместное подключение нескольких отдельных компьютеров к единому каналу передачи данных. Понятие ЛВС относится к географически ограниченным (территориально или производственно) аппаратно-программным комплексам, в которых несколько компьютерных систем связаны между собой с помощью соответствующих средств коммуникаций.

Соединение компьютеров в сеть обеспечивает следующие основные возможности:

• объединение ресурсов – возможность резервировать вычислительные мощности и средства передачи данных на случай выхода из строя отдельных из них с целью быстрого восстановления нормальной работы узлов сети;

• разделение ресурсов – возможность распределить и повысить уровень загрузки дорогостоящего периферийного оборудования;

• разделение данных – возможность создавать распределенные базы данных, размещаемые в памяти отдельных компьютеров;

• разделение программных средств – возможность совместного использования программных средств;

• разделение вычислительных ресурсов – возможность организовать параллельную обработку данных, используя для обработки данных другие системы, входящие в сеть.

ЛВС предоставляет возможность одновременного использования программ и баз данных несколькими пользователями, а также возможность взаимодействия с другими рабочими станциями, подключенными к сети. Посредством ЛВС в систему объединяются персональные компьютеры, расположенные на многих удаленных рабочих местах, которые используют совместно оборудование, программные средства и информацию.

Локальная сеть представляет собой набор компьютеров, периферийных устройств (принтеров и т.п.) и коммутационных устройств, соединенных информационным каналом. Локальные сети делятся на учрежденческие (офисные сети фирм, сети организационного управления и другие сети, различающиеся по терминологии, но практически одинаковые по своей идеологической сути) и сети управления технологическими процессами на предприятиях.

Характеристики локальной сети:

• каналы являются высокоскоростными (10 Мбит/с – 10 Гбит/с);

• расстояние между рабочими станциями, подключаемыми к локальной сети, обычно составляет от нескольких метров до нескольких тысяч;

• канал локальной сети обычно находится в монопольной собственности организации, использующей сеть;

• децентрализация терминального оборудования, в качестве которого используются микропроцессоры, дисплеи, кассовые устройства и т.д.;

• возможность реконфигурации и развития путем подключения новых терминалов;

• интенсивность ошибок в локальной сети ниже по сравнению с сетью на базе телефонных каналов;

• наличие локальной сети позволяет упростить и удешевить персональные ЭВМ, поскольку они коллективно используют в режиме разделения времени наиболее дорогие ресурсы: дисковую память и печатающие устройства.

1.2. Преимущества и недостатки основных топологий сети

Термин «топология сети» характеризует физическое расположение компьютеров, кабелей и других компонентов сети. Каждая топология сети налагает ряд условий. Например, она может диктовать не только тип кабеля, но и способ его прокладки. Также топология может определять способ взаимодействия компьютеров в сети. Различным видам топологий соответствуют разные методы взаимодействия. Важно отметить, что понятие топологии относится прежде всего к локальным сетям, в которых структуру связей можно легко проследить. В глобальных сетях структура связей обычно скрыта от пользователей и не слишком важна, так как каждый сеанс связи может производиться по собственному пути.

Существуют три основных вида топологий: «шина», «звезда» и «кольцо».

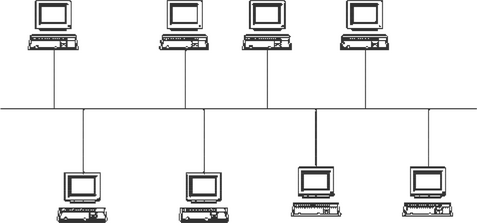

Топология «шина» (или, как ее еще называют, общая шина) является наиболее простой и широко распространенной из всех видов топологий (рис. 1.1). Она имеет линейную конфигурацию, при которой все компьютеры соединены параллельно одним кабелем, именуемым магистралью или сегментом. Данные в виде электрических сигналов передаются всем компьютерам сети; однако информацию принимает только тот, адрес которого соответствует адресу получателя. Но, так как данные распространяются по всей сети, если не предпринимать никаких специальных действий, сигнал, достигая конца кабеля, будет отражаться и не позволит другим компьютерам осуществлять передачу. Чтобы предотвратить эффект отражения сигналов, к концам кабеля подключают терминаторы, поглощающие эти сигналы. Передавать данные одномоментно может только один компьютер, поэтому чем больше компьютеров в сети, тем меньше его пропускная способность.

Рис. 1.1. Топология «шина»

Шина – пассивная топология. Это значит, что компьютеры только «слушают» передаваемые по сети данные, но не перемещают их от отправителя к получателю, поэтому если один из компьютеров выйдет из строя, то это не скажется на работе остальных.

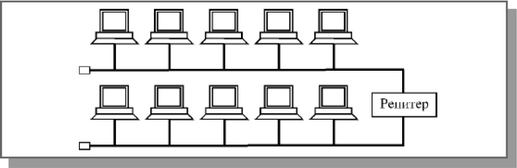

Для увеличения длины сети с топологией шина часто используют несколько сегментов (частей сети, каждый из которых представляет собой шину), соединенных между собой с помощью специальных усилителей и восстановителей сигналов — репитеров, или повторителей (на рис. 1.2 показано соединение двух сегментов, предельная длина сети в этом случае возрастает до 2 Lпр, так как каждый из сегментов может быть длиной Lпр). Однако такое наращивание длины сети не может продолжаться бесконечно. Ограничения на длину связаны с конечной скоростью распространения сигналов по линиям связи.

Преимущества данной топологии сети:

• возможность добавления или исключения узлов без повторной инициализации сети;

• обеспечение работоспособности сети при выходе из строя одного или нескольких узлов;

• возможность распределённого управления работой сети через узловые интерфейсы.

Рис. 1.2. Соединение сегментов сети типа шина с помощью репитера

Основной недостаток шинной сети – невозможность одновременной передачи информации несколькими станциями. Если несколько компьютеров будут передавать информацию одновременно, она исказится в результате наложения (конфликта, коллизии). В шине всегда реализуется режим так называемого полудуплексного (half duplex) обмена (в обоих направлениях, но по очереди, а не одновременно).

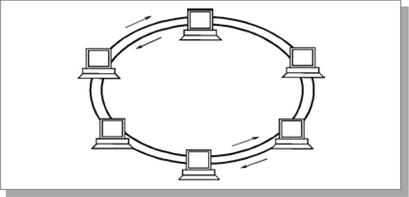

При топологии «кольцо» компьютеры подключаются к кабелю, замкнутому в кольцо (рис. 1.3). Сигналы предаются по кольцу в одном направлении. В этом случае данные передаются от одного компьютера к другому как бы по эстафете. Если компьютер получит данные, предназначенные для другого компьютера, он передает их дальше по кольцу. Если данные предназначены для получившего их компьютера, они дальше не передаются. «Кольцо» – это активная топология. Здесь каждый компьютер выступает в роли репитера, передавая сигналы следующему компьютеру.

Рис. 1.3. Топология «кольцо»

Иногда сеть с топологией «кольцо» выполняется на основе двух параллельных кольцевых линий связи, передающих информацию в противоположных направлениях (рис. 1.4). Цель подобного решения — увеличение (в идеале вдвое) скорости передачи информации по сети. К тому же при повреждении одного из кабелей сеть может работать с другим кабелем (правда, предельная скорость уменьшится).

Рис. 1.4. Сеть с двумя кольцами

Преимущества кольцевых локальных сетей:

• при использовании соответствующих детерминированных методов доступа в таких сетях не только гарантируется доступ каждого абонента через определенные интервалы времени независимо от нагрузки сети, но и допускается одновременная передача информации несколькими абонентами;

• невысокая стоимость сетевых интерфейсов, реализующих прямые методы передачи и управления доступом в сеть.

Недостатки кольцевых сетей:

• при добавлении или замене узла необходимы остановка в работе сети и временный разрыв кольца;

• выход из строя узла сети прерывает работу всей сети.

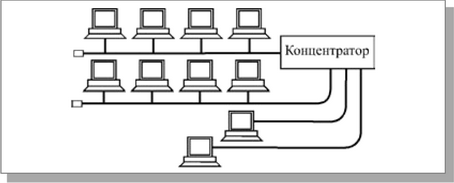

При топологии «звезда» (рис. 1.5) все компьютеры подключаются к центральному компоненту, именуемому концентратором (hub). Центральным узлом в топологии «звезда» является концентратор. Сигналы от передающего компьютера поступают через концентратор ко всем остальным. В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованны.

Концентраторы бывают трех видов:

• активные концентраторы регенерируют и передают сигналы так же, как это делают репитеры;

• пассивные – просто пропускают через себя сигнал, не усиливая и не восстанавливая его;

• к гибридным концентраторам можно подключить кабели различных видов.

Рис. 1.5. Топология «звезда»

Преимущества сети с топологией «звезда»:

• если выйдет из строя только один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать или принимать данные по сети;

• сети, построенные на концентраторах, легко расширить, если подключить дополнительные концентраторы;

• при использовании топологии "звезда" легче найти неисправность в кабельной сети.

Недостатки сети с топологией «звезда»:

• так как все компьютеры подключены к центральной точке, для больших сетей значительно увеличивается расход кабеля;

• если центральный компонент выйдет из строя, то нарушится работа всей сети.

Локальная сеть может использовать одну или несколько из перечисленных топологий. Это зависит от количества объединяемых компьютеров, их взаимного расположения и других условий. Можно также объединить несколько локальных сетей, выполненных с использованием разных топологий, в единую локальную сеть.

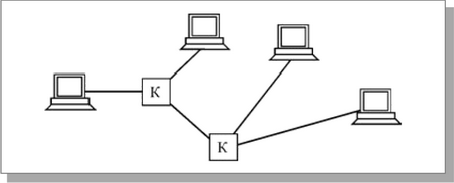

Кроме трех рассмотренных базовых топологий нередко применяется также сетевая топология дерево (tree), которую можно рассматривать как комбинацию нескольких звезд. Причем, как и в случае звезды, дерево может быть активным или истинным (рис. 1.6) и пассивным (рис. 1.7). При активном дереве в центрах объединения нескольких линий связи находятся центральные компьютеры, а при пассивном — концентраторы (хабы).

Рис. 1.6. Топология активное дерево

Рис. 1.7. Топология пассивное дерево (К — концентраторы)

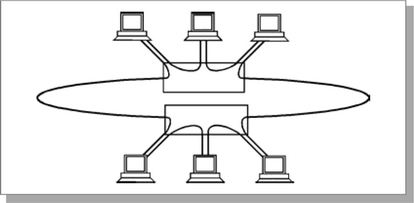

Довольно часто применяются комбинированные топологии, среди которых наиболее распространены звездно-шинная (рис. 1.8) и звездно-кольцевая (рис. 1.9).

Рис. 1.8. Пример звездно-шинной топологии

Рис. 1.9. Пример звездно-кольцевой топологии

В звездно-шинной (star-bus) топологии используется комбинация шины и пассивной звезды. К концентратору подключаются как отдельные компьютеры, так и целые шинные сегменты. На самом деле реализуется физическая топология «шина», включающая все компьютеры сети. В данной топологии может использоваться и несколько концентраторов, соединенных между собой и образующих так называемую магистральную, опорную шину. К каждому из концентраторов при этом подключаются отдельные компьютеры или шинные сегменты. В результате получается звездно-шинное дерево. Таким образом, пользователь может гибко комбинировать преимущества шинной и звездной топологий, а также легко изменять количество компьютеров, подключенных к сети. С точки зрения распространения информации данная топология равноценна классической шине.

В случае звездно-кольцевой (star-ring) топологии в кольцо объединяются не сами компьютеры, а специальные концентраторы (изображенные на рис. 1.9 в виде прямоугольников), к которым в свою очередь подключаются компьютеры с помощью звездообразных двойных линий связи. В действительности все компьютеры сети включаются в замкнутое кольцо, так как внутри концентраторов линии связи образуют замкнутый контур (как показано на рис. 1.9). Данная топология дает возможность комбинировать преимущества звездной и кольцевой топологий. Например, концентраторы позволяют собрать в одно место все точки подключения кабелей сети. Если говорить о распространении информации, данная топология равноценна классическому кольцу.

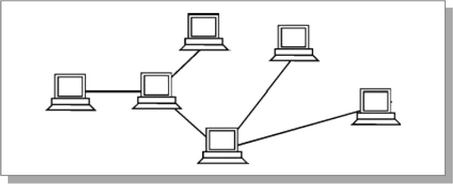

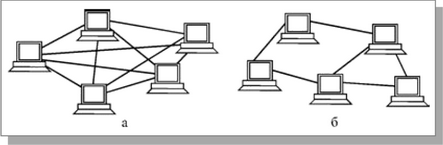

В заключение надо также привести пример сеточной топологии (mesh), при которой компьютеры связываются между собой не одной, а многими линиями связи, образующими сетку (рис. 1.10).

Рис. 1.10. Сеточная топология: полная (а) и частичная (б)

В полной сеточной топологии каждый компьютер напрямую связан со всеми остальными компьютерами. В этом случае при увеличении числа компьютеров резко возрастает количество линий связи. Кроме того, любое изменение в конфигурации сети требует внесения изменений в сетевую аппаратуру всех компьютеров, поэтому полная сеточная топология не получила широкого распространения.

Частичная сеточная топология предполагает прямые связи только для самых активных компьютеров, передающих максимальные объемы информации. Остальные компьютеры соединяются через промежуточные узлы. Сеточная топология позволяет выбирать маршрут для доставки информации от абонента к абоненту, обходя неисправные участки. С одной стороны, это увеличивает надежность сети, с другой – требует существенного усложнения сетевой аппаратуры, которая должна выбирать маршрут.

1.3. Взлом парольной защиты операционных систем

Практика показывает: чем масштабнее сеть и чем ценнее информация, доверяемая подключенным к ней компьютерам, тем больше находится желающих нарушить их нормальное функционирование ради материальной выгоды или просто из праздного любопытства. Наиболее опасным при этом является взлом парольной защиты операционных систем, которые содержат системный файл с паролями пользователей сети.

Иногда злоумышленнику не удается путем различных ухищрений получить в свое распоряжение файл с именами пользователей и их зашифрованными паролями. И тогда ему на помощь приходят специализированные программы, так называемые парольные взломщики.

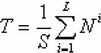

Криптографические алгоритмы, применяемые для шифрования паролей пользователей в современных операционных системах, в подавляющем большинстве случаев являются слишком стойкими, чтобы можно было надеяться отыскать методы их дешифрования, которые окажутся более эффективными, чем тривиальный перебор возможных вариантов. Поэтому парольные взломщики иногда просто шифруют все пароли с использованием того же самого криптографического алгоритма, который применяется для их засекречивания в атакуемой операционной системе, и сравнивают результаты шифрования с тем, что записано в системном файле, содержащем шифрованные пароли ее пользователей. При этом в качестве вариантов паролей парольные взломщики используют символьные последовательности, автоматически генерируемые из некоторого набора символов. Данный способ позволяет взломать все пароли, если известно их представление в зашифрованном виде и они содержат только символы из данного набора. Максимальное время, которое потребуется для взлома пароля, можно вычислить по следующей формуле:

где N — число символов в наборе; L — предельная длина пароля; S — количество проверок в секунду (зависит от операционной системы и быстродействия компьютера, на котором производится взлом ее парольной защиты).

Из приведенной формулы видно, что за счет очень большого числа перебираемых комбинаций, которое растет экспоненциально с увеличением числа символов в исходном наборе, такие атаки парольной защиты операционной системы могут занимать слишком много времени. Однако хорошо известно, что большинство пользователей операционных систем не затрудняют себя выбором стойких паролей (т.е. таких, которые трудно взломать). Поэтому для более эффективного подбора паролей парольные взломщики обычно используют так называемые словари, представляющие собой заранее сформированный список слов, наиболее часто применяемых на практике в качестве паролей. Для каждого слова из словаря парольный взломщик использует одно или несколько правил. В соответствии с этими правилами, слово изменяется и порождает дополнительное множество вариантов. Производится попеременное изменение буквенного регистра, в котором набрано слово, порядок следования букв в слове меняется на обратный, в начало и в конец каждого слова приписывается цифра 1, некоторые буквы заменяются на близкие по начертанию цифры (в результате, например, из слова password получается pa55wOrd). Это повышает вероятность точного подбора пароля, поскольку в современных операционных системах, как правило, различаются пароли, набранные заглавными и строчными буквами, а пользователям этих систем настоятельно рекомендуется выбирать пароли, в которых буквы чередуются с цифрами.

Одни парольные взломщики поочередно проверяют каждое слово из словаря, применяя к нему определенный набор правил для генерации дополнительного множества опробуемых паролей. Другие предварительно обрабатывают весь словарь при помощи этих же правил, получая новый словарь большего размера, и затем из него берут проверяемые пароли. Учитывая, что словари обычных разговорных языков состоят всего из нескольких сотен тысяч слов, а скорость шифрования паролей достаточно высока, парольные взломщики, осуществляя поиск со словарем, работают достаточно быстро.

Пользовательский интерфейс подавляющего большинства парольных взломщиков трудно назвать дружественным. После их запуска на экране монитора, как правило, появляется лаконичный запрос File?, означающий, что необходимо ввести имя файла, где хранится словарь. Да и документацию к парольным взломщикам обильной не назовешь.

Правда, для этого есть свои объективные причины.

Во-первых, парольные взломщики предназначены исключительно для подбора паролей. Такая узкая специализация не способствует разнообразию их интерфейса и обилию сопроводительной документации.

Во-вторых, авторами большей части парольных взломщиков являются люди компьютерного подполья, которые создают такие программы «на лету» для удовлетворения собственных сиюминутных потребностей, и поэтому редко снабжают их подробной документацией и встроенными справочными системами. Исключение из этого правила составляют только парольные взломщики, созданные специалистами в области компьютерной безопасности для выявления слабостей в парольной защите операционных систем. В этом случае дистрибутив парольного взломщика, помимо самой программы, обязательно включает разнообразные дополнительные сведения, касающиеся технических сторон ее эксплуатации, а также небольшой словарь.

В настоящее время в Internet существует несколько депозитариев словарей для парольных взломщиков.

1.4. Классификация вирусов

Вирус – это программа или кодовый сегмент, который при получении управления стремится выполнить скрытое самокопирование в различные области выполняемых кодов других программ, максимально защищается от обнаружения и по истечении инкубационного периода заявляет о себе тем или иным действием.

Вирусы можно разделить на классы по следующим признакам:

• по среде обитания вируса;

• по способу заражения среды обитания;

• по деструктивным возможностям;

• по особенностям алгоритма вируса.

По среде обитания вирусы можно разделить на сетевые, файловые и загрузочные. Сетевые вирусы распространяются по компьютерной сети, файловые внедряются в выполняемые файлы, загрузочные – в загрузочный сектор диска (bootсектор) или в сектор, содержащий системный загрузчик винчестера (Master Boot Record). Существуют сочетания: например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии.

По способу заражения делятся на резидентный и нерезидентный. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращение операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения или перезагрузки компьютера. Нерезидентные вирусы не заражают память компьютера и являются активными ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

По деструктивным возможностям вирусы можно разделить:

• на безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

• неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и прочими эффектами;

• опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

• очень опасные, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и, как гласит одна из компьютерных легенд, способствовать быстрому износу движущихся частей механизмов – вводить в резонанс и разрушать головки винчестера.

По особенностям алгоритма можно выделить следующие группы вирусов:

• компаньон-вирусы (companion) – это вирусы, не изменяющие файлы. Алгоритм работы этих вирусов состоит в том, что они создают для exe-файлов файлы-спутники, имеющие то же самое имя, но с расширением.com: например, для файла design.exe создается файл design.com. Вирус записывается в com-файл и никак не изменяет exe-файл. При запуске такого файла ОС первым обнаружит и выполнит com-файл, т.е. вирус, который затем запустит и exe-файл;

• вирусы-«черви» (worm) – вирусы, которые распространяются в компьютерной сети и, так же как и компаньон-вирусы, не изменяют файлы или сектора на дисках. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти);

• «паразитические» – все вирусы, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов. В эту группу относятся все вирусы, которые не являются «червями» или «компаньон»;

• «студенческие» – крайне примитивные вирусы, часто нерезидентные и содержащие большое число ошибок;

• «стелс»-вирусы (вирусы-невидимки, stealth), представляющие собой весьма совершенные программы, которые перехватывают обращения ОС к пораженным файлам или секторам дисков и «подставляют» вместо себя незараженный участок информации. Кроме этого, такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирусные мониторы. Один из первых «стелс»-вирусов – вирус «Frodo»;

• «полиморфик»-вирусы (polymorphic) – достаточно трудно обнаруживаемые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же «полиморфик»-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

1.5. Типовые способы удаленных атак на локальную сеть

Злоумышленники могут предпринимать удаленные атаки на компьютерные сети. Строятся такие атаки на основе знаний о протоколах, используемых в сети Internet.

В результате успех атаки не зависит от того, какую именно программноаппаратную платформу использует пользователь. Хотя, с другой стороны, это внушает и известный оптимизм. Кроме того, существуют еще и внутренние атаки на информацию в компьютерных сетях (рис. 1.11).

За счет того, что все атаки построены на основе некоторого конечного числа базовых принципов работы сети Internet, становится возможным выделить типовые удаленные атаки и предложить некоторые типовые комплексы мер противодействия им. Эти меры, собственно, и обеспечивают сетевую безопасность.