Сетевое сканирование

1 Проведение сканирования

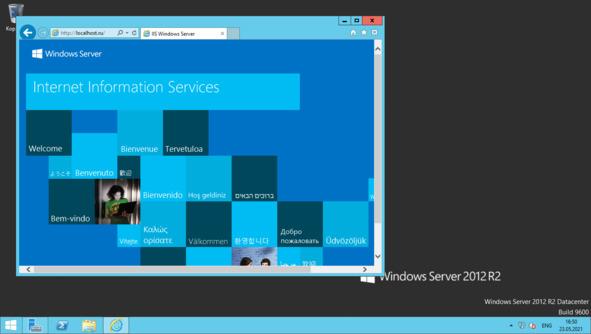

Для выполнения сетевого сканирования мы развернули IIS-сервер на виртуальной машине Windows Server 2012 (см. рисунок 1.1). Все виды сканирования (кроме сканирования уязвимостей) будем проводить при помощи сканера Nmap (Zenmap).

Рисунок 1.1 — Запущенный IIS-сервер

1.1 ICMP сканирование

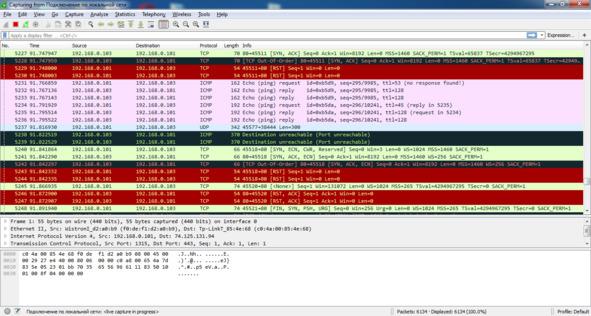

Процесс и результаты ICMP сканирования представлены на рисунках 1.2—1.3.

Рисунок 1.2 — ICMP сканирование в Zenmap

Рисунок 1.3 — Трафик ICMP сканирования в Wireshark

1.2 TCP сканирование

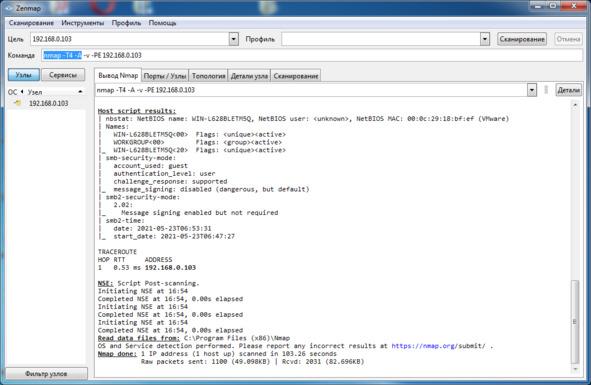

Процесс и результаты TCP сканирования представлены на рисунках 1.4—1.5.

Рисунок 1.4 — TCP сканирование в Zenmap

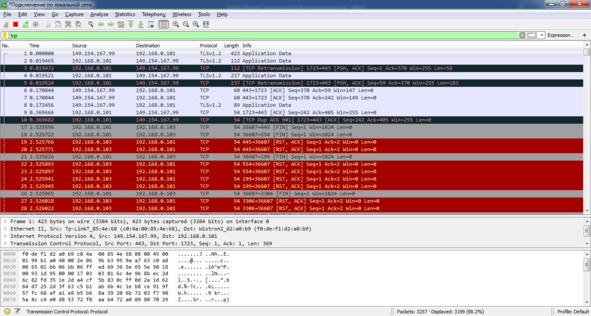

Рисунок 1.5 — Трафик TCP сканирования в Wireshark

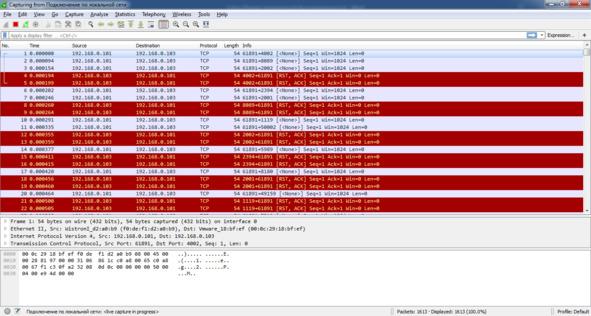

1.3 Xmas сканирование

Процесс и результаты Xmas сканирования представлены на рисунках 1.6—1.7.

Рисунок 1.6 — Xmas сканирование в Zenmap

Рисунок 1.7 — Трафик Xmas сканирования в Wireshark

1.4 Null сканирование

Процесс и результаты Null сканирования представлены на рисунках 1.8—1.9.

Рисунок 1.8 — Null сканирование в Zenmap

Рисунок 1.9 — Трафик Null сканирования в Wireshark

1.5 IDLE сканирование

Процесс и результаты IDLE сканирования представлены на рисунках 1.10—1.11.

Рисунок 1.10 — IDLE сканирование в Zenmap

Рисунок 1.11 — Трафик IDLE сканирования в Wireshark

1.6 UDP сканирование

Процесс и результаты UDP сканирования представлены на рисунках 1.12—1.13.

Рисунок 1.12 — UDP сканирование в Zenmap

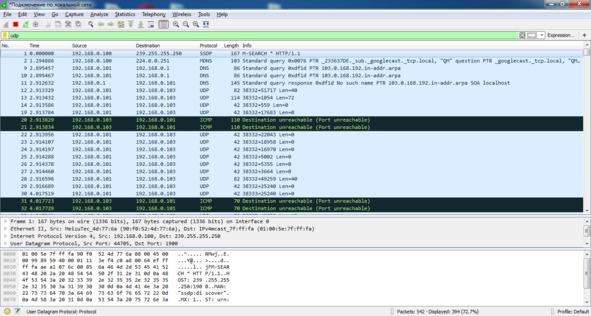

Рисунок 1.13 — Трафик UDP сканирования в Wireshark

1.7 ACK сканирование

Процесс и результаты ACK сканирования представлены на рисунках 1.14—1.15.

Рисунок 1.14 — ACK сканирование в Zenmap

Рисунок 1.15 — Трафик ACK сканирования в Wireshark

1.8 Определение операционной системы

Процесс и результаты сканирования на определение операционной системы представлены на рисунках 1.16—1.17.

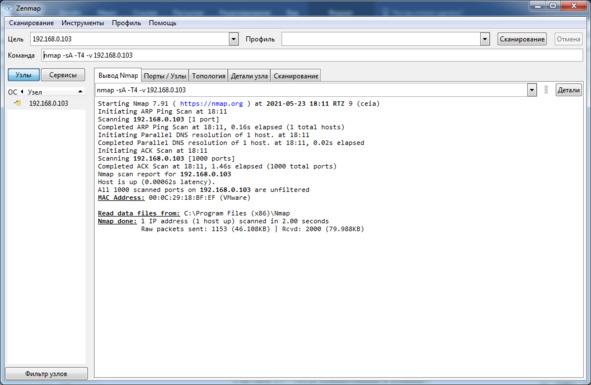

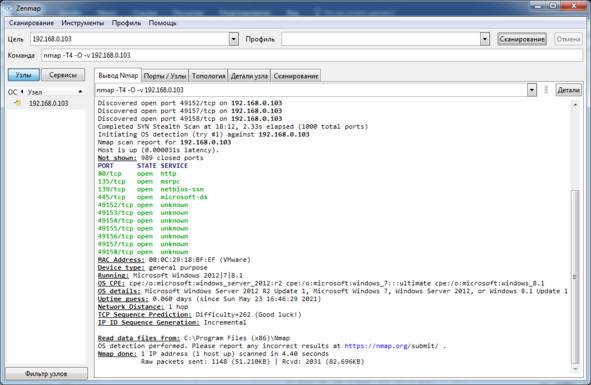

Рисунок 1.16 — Сканирование на определение операционной системы в Zenmap

Рисунок 1.17 — Трафик сканирования на определение операционной системы в Wireshark

1.9 Сканирование уязвимостей

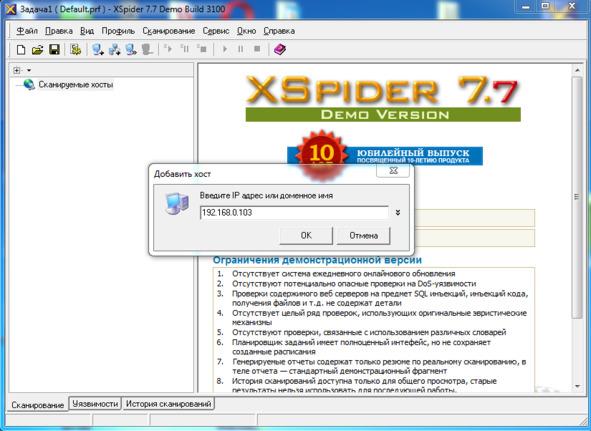

Сканирование уязвимостей будем выполнять при помощи программы XSpider (см. рисунок 1.18). Хотя отметим что стандартом де факто в данной области является сканер OpenVAS.

Рисунок 1.18 — Интерфейс программы XSpider

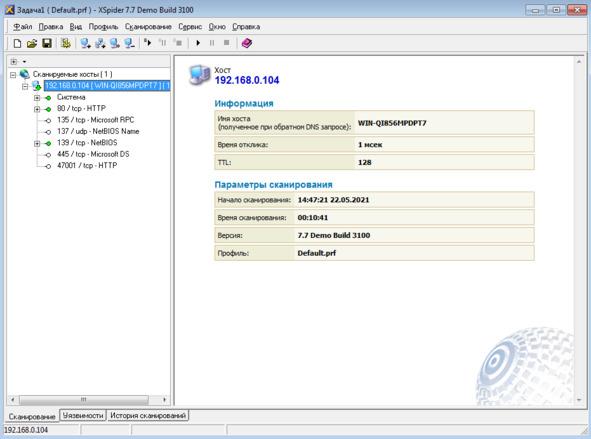

Назначение хоста и запуск сканирования представлены на рисунках 1.19—1.20.

Рисунок 1.19 — Назначение хоста

Рисунок 1.20 — Запуск сканирования

Процесс и результаты сканирования уязвимостей представлены на рисунках 1.21—1.23.

Рисунок 1.21 — Сканирование уязвимостей в XSpider

Рисунок 1.22 — Найденные уязвимости

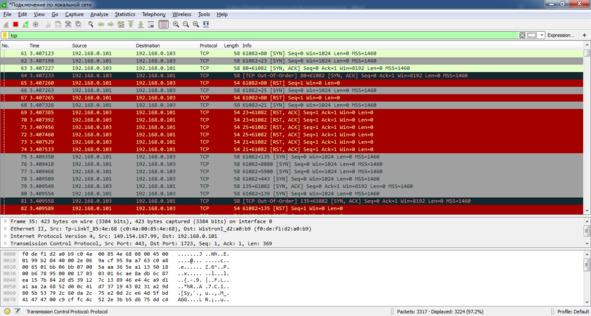

Рисунок 1.23 — Трафик сканирования уязвимостей в Wireshark