Устранение типовых неисправностей в кабельных системах

Все интернет провайдеры используют для построения своих сетей сетевой кабель (витая пара) и оптоволоконный оптический кабель, иногда восьмижильный, иногда четырех жильный медный, а если говорить про оптоволокно то одномодовое волокно или же многомодовое. Принцип подключения зданий заключается в следующем: на каждое здание заводится оптоволокно, ставится распределительный ящик (который как правило содержит набор коммутаторов, роутеров, хотя может быть и один в зависимости от необходимой емкости абонентов) и источник бесперебойного питания). От этого ящика каждому индивидуально прокладывается витая пара. Обжимается она с двух сторон специальными штекерами. Один конец приходит в квартиру и вставляется в компьютер (или роутер или другое сетевое оборудование), второй в распределительном ящике включают в маршрутизатор, коммутатор. Со штекером, который подключается к ПК, часто происходят неполадки.

Рассмотрим два способа устранения неполадок 1) обжим сетевого кабеля 2) Сращивание сетевого кабеля

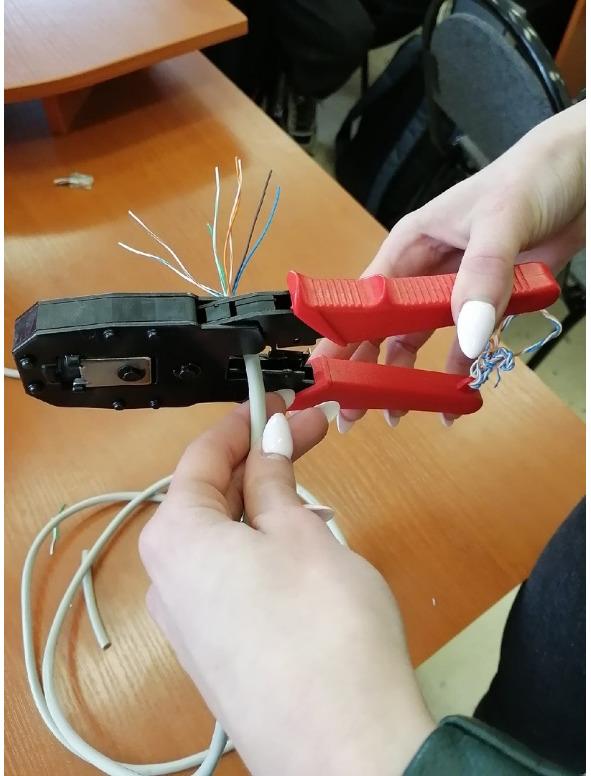

Для начала разберем, как обжать сетевой кабель. Нам потребуется сам кабель (рисунок 1), 2 коннектора RJ-45 (рисунок 2), клещи для обжима или кримпер (рисунок 3)

Рисунок 1 — кабель витая пара

Рисунок 2 — коннекторы RJ-45

Рисунок 3 — Кримпер

Вначале работы необходимо снять внешнюю изоляцию, снимаем изоляцию длиной около 5 см, но осторожно, чтобы не повредить собственную изоляцию витой пары (рисунок 5).

Рисунок 4 — снятие внешней изоляции

Далее нужно распрямить и распутать все жилы (рисунок 5). После того как жилы будут распутаны нужно их рассортировать по цветам согласно цветосхеме 568B (рисунок 6). Отметим что существует еще тип 568A и для объединения конечных устройств с сетевыми используется обычный кабель обжатый с двух сторон одинаково, а для объединения между собой сетевых устройств (хабы, коммутаторы и другие) используется кроссоверный кабель.

Рисунок 5 — Выравнивание проводов и распределение их по цветам

После того как мы расположили жилы по нужной нам цветосхеме, обрезаем концы, оставив около 1 см, теперь аккуратно одеваем коннектор на кабель, следим за тем, чтобы жилы не перепутались, и каждая из них вошла в свой канал, проталкиваем жилы до конца, пока они не упрутся в перед стенку разъема (рисунок 7)

Рисунок 6 — Цветосхема

Рисунок 7 — обжатие кабеля

Обжим необходимо производить кримпером (вставляем кабель коннектором до упора и зажимаем кримпер).

Существует еще вариант спаять пожильно кабель в случае порыва, но в настоящее время данный способ используется редко в силу своей трудоемкости.

После того как кабель был обжат проверяем правильность соединяем кабелем устройства, если на компьютере появиться сообщение «связь установлена» значит кабель обжат верно, если нет значит на каком-то шаге была совершена ошибка. Существуют специальные тестеры, которые можно использовать для определения верно ли обжат кабель.