автордың кітабын онлайн тегін оқу Технология сканирования на наличие уязвимостей. Для студентов технических специальностей

Технология сканирования на наличие уязвимостей

Для студентов технических специальностей

12+

Оглавление

- Технология сканирования на наличие уязвимостей

- 1 Сбор информации о сетевом уровне

- 2 Работа с межсетевым экраном

- 2.1 Атака Сканирование портов

- 2.2 Блокировка доступа к серверу для Internet Explorer

- 2.3 «Отрезать» защищаемый компьютер от сети

- 3 Политика паролей учетных записей в Active Directory

- 4 Аудит событий в Active Directory

- 5 Ограничение входа на компьютеры с помощью групповых политик

- 6 Ограничение доступа к компьютерам из сети

- 7 Разработка методов оптимизации и предложение средств автоматизации мониторинга

- 7.1 Количественный показатель оптимизации сканирования уязвимостей

- 8 Разработка методики мониторинга информационных систем

- 9 Реализация методики мониторинга

- 9.1 Определение необходимости проведения мониторинга

- 9.2 Выбор сканера безопасности

- 9.3 Демонстрация необходимых возможностей сканера безопасности

- 9.4 Исследование сети информационной системы

- 9.5 Использование метода оптимизации

- 9.6 Процесс сканирования

- 10 Расчёт затрат на создание системы мониторинга

- Заключение

- Список использованных источников

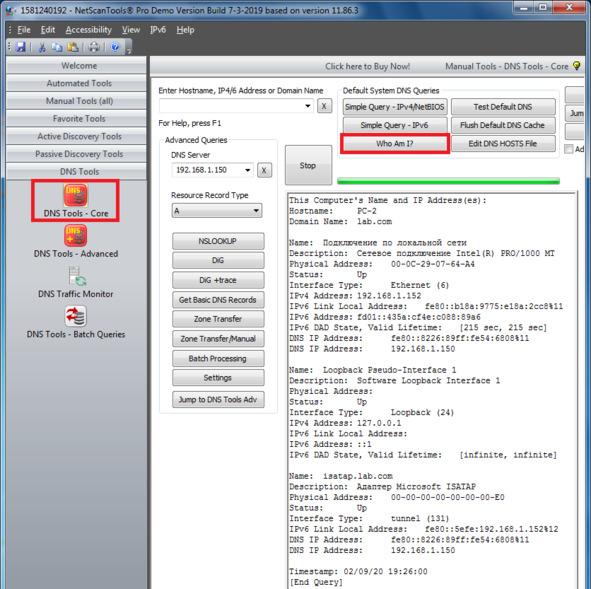

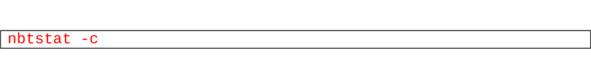

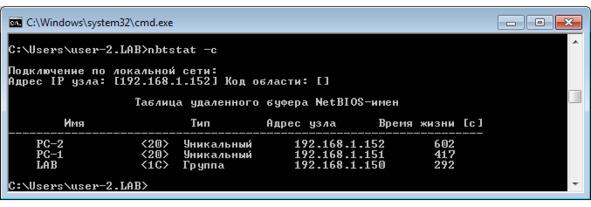

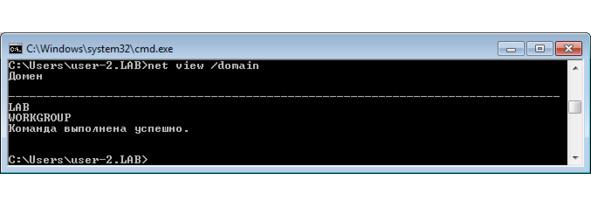

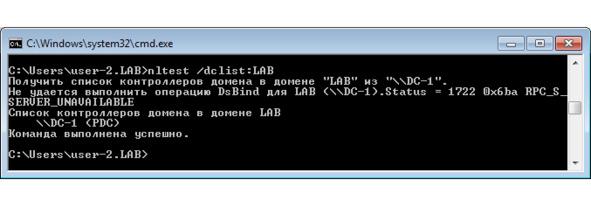

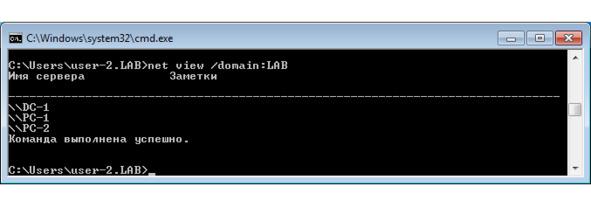

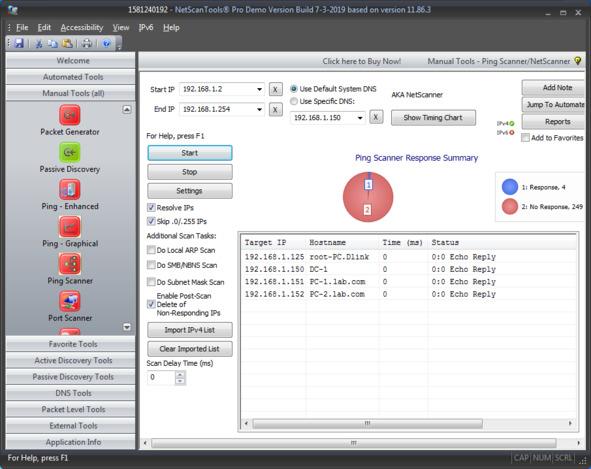

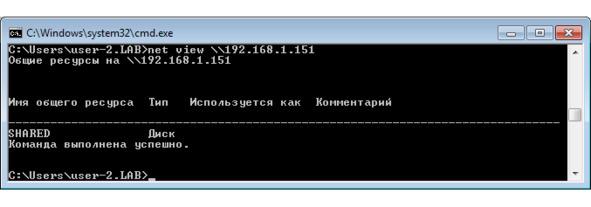

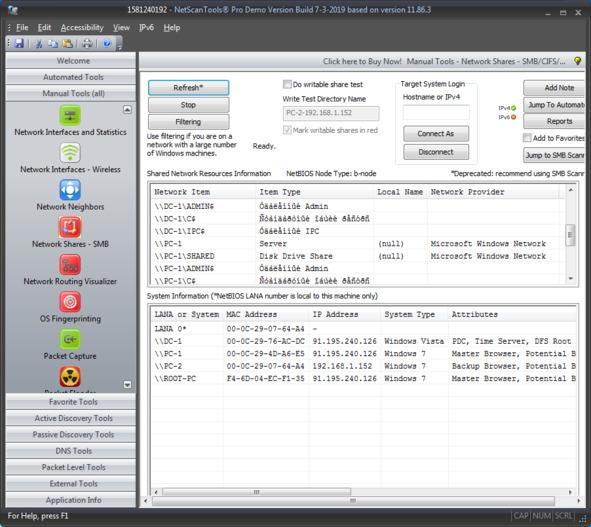

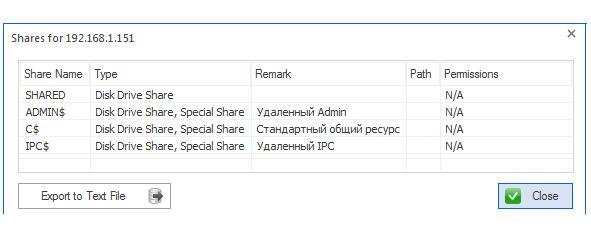

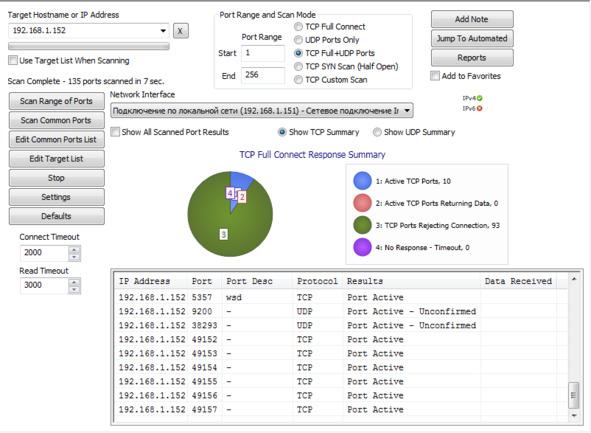

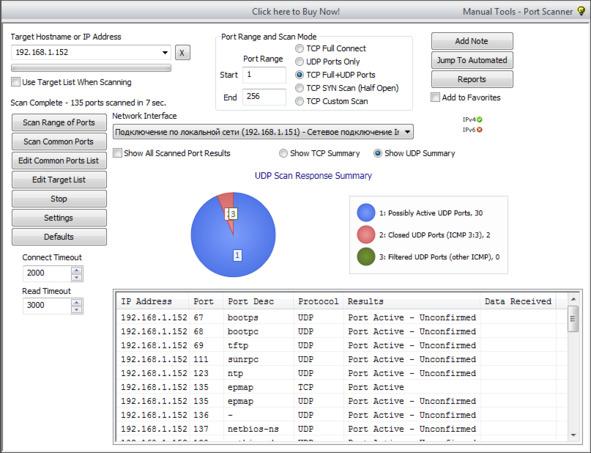

1 Сбор информации о сетевом уровне

На результаты сканирования UDP-портов влияет наличие межсетевого экрана, который при блокировании не будет отправлять ICMP сообщение о недоступности порта и будет ошибочно считаться открытым или отсутствие такого сообщения из-за ограничений, установленных на частоту использования ICMP-пакетов.